Le videoconferenze sono utilizzate ora da milioni di persone per il lavoro e per il tempo libero, in quanto in molti paesi è stato imposto l’isolamento delle persone. Uno strumento, in particolare, ha visto aumentare la sua popolarità nelle ultime settimane: Zoom.

Zoom ha fatto notizia recentemente per le questioni di privacy che riguardano il fenomeno noto come “Zoombombing”, in cui i visitatori non invitati partecipano a riunioni in corso inserendo un meeting ID casuale.

Oltre agli episodi di Zoombombing, è emerso che l’applicazione per iPhone ha divulgato i dati degli utenti a Facebook.

Quindi, naturalmente, è stata segnalata una serie di vulnerabilità relative alla privacy del meeting ID del servizio e alla sua crittografia.

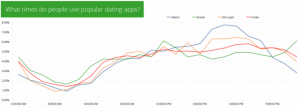

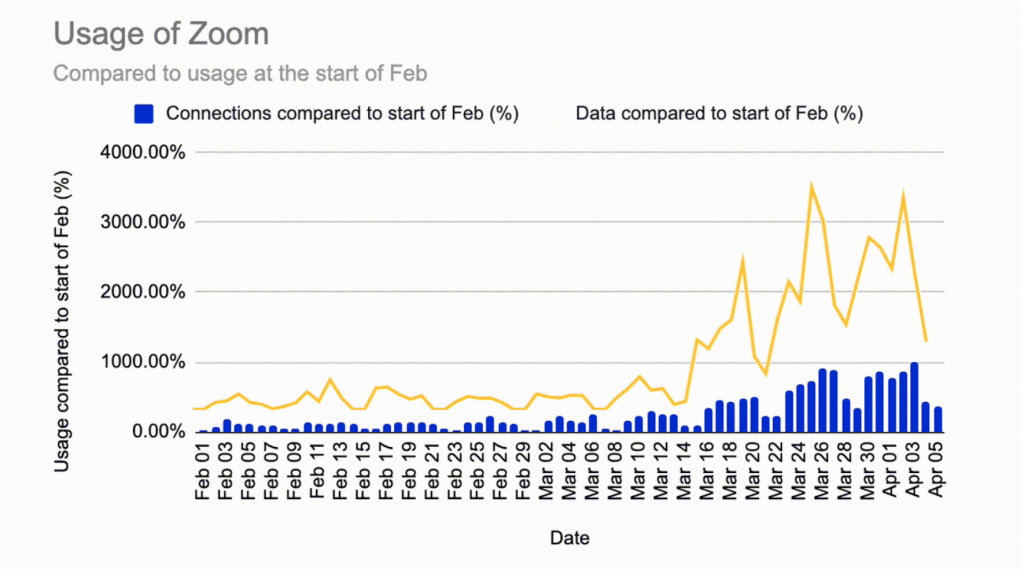

Secondo il fondatore Eric Yuan, Zoom è passato da 10 milioni di utenti alla fine di dicembre a più di 200 milioni nel marzo di quest’anno. Anche i dati di Wandera riflettono questo forte aumento negli ultimi mesi.

L’utilizzo del traffico dati di Zoom nella rete Wandera dei dispositivi aziendali protetti è dell’1855% superiore rispetto alla prima settimana di febbraio. L’aumento dei dati utilizzati per ogni connessione è dovuto a un maggior numero di riunioni, riunioni più lunghe, più persone che si uniscono da luoghi separati e più video che vengono utilizzati nelle riunioni, poiché le persone si sforzano di mantenere un senso di normalità nonostante l’interruzione del loro precedente modo di lavorare.

Con questa esplosione nell’uso di Zoom, la società di videoconferenza ha affrontato rapidamente la questione affidabilità delle funzioni di privacy e sicurezza. Tuttavia, è importante garantire che i dipendenti usino delle buone norme di sicurezza durante l’utilizzo di questo servizio. Seguite i seguenti consigli per rendere sicure le vostre riunioni con Zoom:

- Non condividere il link della riunione, il meeting ID o le foto contenenti il meeting ID della riunione su piattaforme pubbliche.

- Non utilizzare un singolo meeting ID personale per tutte le riunioni, ma utilizzare l’ID generato per ogni riunione.

- Creare password separate per proteggere ogni riunione.

- Impostare la condivisione dello schermo su “host-only” per evitare che malintenzionati condividano contenuti indesiderati.

- Disabilitare il trasferimento di file in modo che nessun file sensibile possa essere rubato o visto da parti indesiderate.

- Assegnare un meeting host, disabilitare “join before host” e abilitare una “waiting room” per ogni riunione per mantenere il controllo dell’incontro.

- Controllare regolarmente l’elenco dei partecipanti durante l’incontro per assicurarsi che non vi siano intrusi.

- Disabilitare “allow removed participants to rejoin” per tenere le persone indesiderate fuori dalle riunioni.

- Una volta che tutti sono presenti alla riunione, bloccare la riunione per evitare l’ingresso di persone indesiderate.

- Utilizzare una soluzione di sicurezza che fornisca una valutazione del rischio delle app per identificare potenziali versioni false e non aggiornate, scansionare il traffico di rete non autorizzato e bloccare le connessioni dannose.

Fonte: Wandera