Secondo il Data Breach Investigations Report di Verizon del 2024, il 75% degli attacchi informatici sfrutta credenziali con privilegi compromesse, confermando che l’accesso con privilegi rappresenta uno dei vettori di attacco più ambiti. Inoltre, il 60% delle aziende identifica le minacce interne come la causa principale delle violazioni dei dati (Cybersecurity Insiders – Insider Threat Report 2023), evidenziando l’importanza fondamentale di proteggere gli account con privilegi dalle minacce sia esterne che interne.

Tuttavia, la stragrande maggioranza delle aziende, sia di grandi che di piccole dimensioni, non dispone delle piattaforme e dei processi necessari per proteggere gli account con privilegi di ogni utente, su ogni dispositivo, da ogni luogo. È qui che entra in gioco una moderna soluzione di Privileged Access Management (PAM).

La crescente necessità di una gestione moderna degli accessi privilegiati

Le organizzazioni che non implementano una solida soluzione PAM devono affrontare notevoli rischi finanziari e operativi. Il report 2024 IBM Cost of a Data Breach ha rilevato che il costo medio di una violazione è salito a 4,88 milioni di dollari. Tuttavia, l’80% delle organizzazioni che hanno adottato una soluzione PAM segnala una significativa riduzione del numero di attacchi informatici legati al furto e all’uso improprio delle credenziali.

Data la crescente complessità degli ambienti IT, tra cui infrastrutture cloud ibride, adozione delle passkey, pipeline DevOps e forza lavoro remota, le soluzioni PAM legacy spesso non riescono a fornire sicurezza e usabilità perfette. Le infrastrutture moderne devono essere accessibili in qualsiasi momento, da qualsiasi luogo nel mondo, mantenendo al contempo l’accesso Just-In-Time (JIT), la sicurezza zero-trust e i privilegi minimi.

Vi presentiamo KeeperPAM: un approccio rivoluzionario alla gestione degli accessi privilegiati

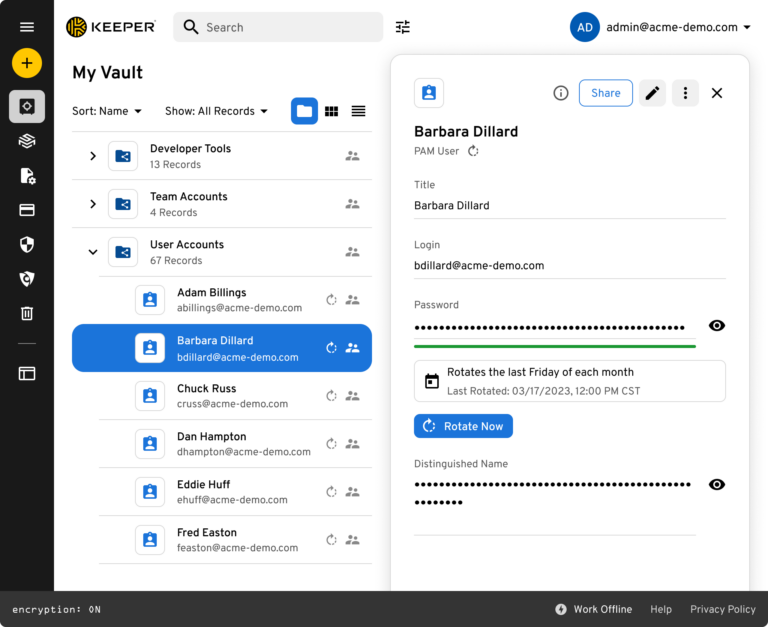

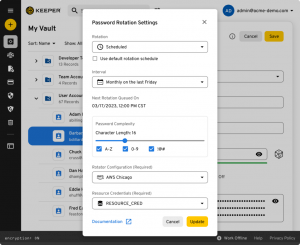

Keeper Security è lieta di annunciare la nuova generazione della sua piattaforma di gestione degli accessi privilegiati, KeeperPAM, una piattaforma zero-knowledge brevettata e cloud-native. KeeperPAM consente un accesso semplice all’infrastruttura attraverso una cassaforte sicura. Basta effettuare il login con l’autenticazione a più fattori (MFA) per accedere con un clic e senza password a server, database, app web e piattaforme SaaS.

A differenza delle soluzioni PAM precedenti, KeeperPAM è zero-knowledge e zero-trust, il che vuol dire che Keeper non ha mai accesso alla rete, all’infrastruttura o ai segreti della tua azienda. Con un gateway leggero e containerizzato, Keeper elimina gli agenti e la complessità on-premise fornendo al contempo funzionalità di audit complete, registrazione delle sessioni e accesso flessibile attraverso interfaccia utente (UI), interfaccia a riga di comando (CLI) o navigazione web isolata.

Gli ingegneri di Keeper sono i creatori di Apache Guacamole e sono esperti in protocolli di sessione remote basati su browser che coprono SSH, RDP, VNC, HTTPS, MySQL, PostgreSQL, SQL Server e altro ancora.

Cosa rende la soluzione KeeperPAM rivoluzionaria?

- Cloud-native, non adattata al cloud: a differenza dei provider PAM esistenti che hanno adattato i prodotti on-premise al cloud, la soluzione KeeperPAM è stata costruita da zero per essere cloud-native, scalabile e facile da implementare in qualsiasi ambiente.

- Accesso multiprotocollo: sessioni istantanee senza password su server remoti, database e applicazioni basate sul web, senza esporre le credenziali o richiedere modifiche al firewall.

- Sicurezza zero-trust e zero-knowledge: con la crittografia zero-knowledge end-to-end, solo tu puoi decifrare i dati e le sessioni remote, garantendo privacy e sicurezza assolute.

- Implementazione semplice e senza agenti: a differenza delle soluzioni PAM legacy che richiedono configurazioni di rete complesse, reti private virtuali (VPN) o dispositivi on-premise, KeeperPAM semplifica l’accesso utilizzando un servizio Keeper Gateway leggero, che elimina le vulnerabilità della rete e riduce notevolmente l’overhead IT.

- Piattaforma all-in-one: KeeperPAM integra la gestione delle password aziendali, la gestione dei segreti, la gestione delle sessioni privilegiate, l’isolamento remoto dei browser e l’accesso alla rete zero-trust in una singola soluzione unificata. Puoi scegliere di assegnare agli utenti solo una licenza di password manager aziendale o una licenza PAM completa.

Con KeeperPAM, le aziende non hanno più bisogno di molte piattaforme di sicurezza informatica unite insieme che le espongono al rischio. Tutto viene gestito da un unico pannello di controllo.

Vantaggi e funzionalità principali di KeeperPAM

KeeperPAM offre tutte le funzionalità di cui le aziende hanno bisogno per prevenire le violazioni, garantire la conformità e consentire un accesso semplice e sicuro alle risorse.

Alcune delle funzionalità principali includono:

- Gestione delle password: proteggi e gestisci password, chiavi di accesso e file riservati in una cassaforte zero-knowledge.

- Gestione dei segreti: proteggi le chiavi API, le pipeline CI/CD e gli strumenti per gli sviluppatori, eliminando al contempo la diffusione dei segreti rimuovendo le credenziali hard-coded dal codice sorgente.

- Gestione delle sessioni: fornisci l’accesso remoto senza password a qualsiasi risorsa utilizzando un browser web.

- Gestione dei database: controlla l’accesso ai database, sia on-premise che nel cloud, utilizzando sessioni interattive con l’interfaccia utente, sessioni CLI o il tunneling con i tuoi strumenti front-end preferiti.

- Isolamento remoto dei browser: blocca le app interne basate sul web, le app cloud e i pannelli di amministrazione, impedendo al contempo l’esfiltrazione dei dati e controllando le sessioni di navigazione, con auditing, registrazione delle sessioni e riempimento automatico delle password.

- Console di amministrazione: gestisci e distribuisci Keeper agli utenti, integra con i provider di identità, monitora l’attività e stabilisci politiche di applicazione basate sui ruoli.

- Piano di controllo: orchestra e monitora i vari componenti e attività legati all’accesso con privilegi, alla gestione delle sessioni, alle politiche e al flusso di lavoro.

Come viene implementata la soluzione KeeperPAM?

KeeperPAM utilizza un servizio gateway zero-trust per accedere a ciascun ambiente. Non sono necessari aggiornamenti del firewall o modifiche all’ingresso, consentendo un accesso semplice e sicuro senza complessità.

L’implementazione di KeeperPAM richiede tre semplici passaggi, che possono essere completati in meno di un’ora:

- Implementa la cassaforte con il tuo SSO ed esegui il provisioning tramite SCIM, SAML o AD

- Imposta le policy

- Installa un Gateway Keeper negli ambienti di destinazione

L’implementazione di KeeperPAM è veloce, flessibile e progettata per scalare con le esigenze della tua azienda. Che tu sia una piccola azienda o una multinazionale, l’architettura innovativa cloud-native di Keeper garantisce un’implementazione rapida con un sovraccarico IT minimo. I servizi professionali non sono mai necessari, a differenza delle piattaforme PAM tradizionali.

Il futuro del PAM è qui

Con l’aumento delle minacce informatiche e la crescente rigidità dei requisiti normativi, le aziende hanno bisogno di una soluzione PAM moderna che sia sicura, scalabile e semplice da implementare. KeeperPAM ridefinisce la sicurezza degli accessi privilegiati eliminando le architetture obsolete, riducendo la complessità e fornendo una piattaforma di sicurezza all-in-one e zero-trust.

Combinando la gestione delle password aziendali, la gestione dei segreti, la gestione delle connessioni, l’accesso alla rete zero-trust e l’isolamento remoto dei browser in un’unica interfaccia intuitiva, KeeperPAM consente alle aziende di tutte le dimensioni di prevenire proattivamente le violazioni, ottimizzare la conformità e semplificare la sicurezza.

Fonte: Keeper Security