I grandi eventi sportivi suscitano sempre grande attenzione. E niente di più della Coppa del Mondo. I tifosi si scatenano, il calcio domina i titoli dei giornali, e una moltitudine di prodotti ha un’edizione di ‘Coppa del Mondo FIFA 2018’.

Mentre le 32 nazioni si preparavano per il torneo, migliaia di hacker si sono organizzati per segnare una loro vittoria personale – ingannando i fan ignari rubando loro denaro e dati personali. E non c’è evento migliore di quello più popolare del calendario sportivo.

Quindi quali trucchi sono in serbo quest’anno da parte dei malintenzionati e di quali attacchi mobili dovresti diffidare? I ricercatori di sicurezza di Wandera sono preoccupati per il mobile phishing, ed ecco perché.

Gli hacker sanno che nell’eccitazione del momento gli utenti internet, generalmente prudenti, trascureranno le norme di sicurezza per mettere in streaming un gioco, fare una scommessa o scaricare un’applicazione che li avvicini all’azione in campo. Santiago Torres, Senior Mobility – Wandera

Scommettiamo che potresti essere soggetto ad un attacco di phishing durante questa Coppa del Mondo

A tutti piace vincere. Tanto è vero che un intero settore è stato creato intorno ad esso. Il mercato del gioco d’azzardo è così enorme, che si prevede che produrrà più di 500 miliardi di dollari a livello mondiale entro la fine di quest’anno. Di conseguenza, l’uso delle app mobili di gioco d’azzardo è cresciuto in modo esponenziale. Al punto che è ora possibile giocare a poker, fare una scommessa veloce o controllare le probabilità di un evento sportivo da quasi tutte le parti del mondo. Tutto ciò di cui avete bisogno è un dispositivo, un conto bancario e una connessione internet. Tuttavia, i ricercatori sulla sicurezza di Wandera hanno notato che i gruppi dannosi sfruttano questa popolarità nelle loro campagne di phishing.

Immagina questo…

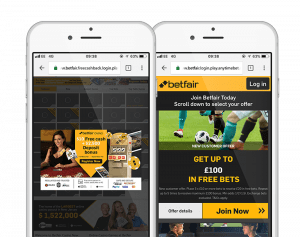

Avete due minuti di tempo dall’inizio del gioco. Avete appena scoperto che il giocatore belga Courtois si è fatto male in allenamento e che il Brasile potrebbe avere più possibilità del previsto. Mancano solo 120 secondi per fare una scommessa e le probabilità sono piuttosto buone se la si fa prima del calcio d’inizio. Noti un annuncio di una pubblicità popup di BetFair e lo prendi come un segno. Di seguito è riportato un esempio di attacco di live di phishing che il motore di analisi di Wandera, MI:RIAM, ha rilevato all’interno della sua rete globale di dispositivi.

Pieno di trepidazione clicchi attraverso l’e-mail e vieni indirizzato al loro sito mobile per accedere al tuo account. Tutto sembra andare bene, digiti i dati della tua carta e voila, è fatto.

Eccetto aspettare – non vi porterà alla pagina di conferma usuale. Invece, rimane su una pagina di pagamento che in realtà non va da nessuna parte. A un esame più attento hai capito che hai segnato un autogol, sei appena stato colpito da un attacco di phishing. L’utente malintenzionato ha ora i tuoi dati di accesso e password (che potresti utilizzare per altri siti) e tutti i dettagli della tua carta.

Pagine che impersonano le società di gioco d’azzardo legali sono una tecnica di inganno che sfrutta il fatto che probabilmente la tua attenzione è bassa. Il problema è così grave che anche BetFair stesso ha creato un video che insegna ai propri utenti come rimanere online in sicurezza.

La ricerca ha inoltre evidenziato che il numero di nuove pagine di phishing che imitano il settore del gioco d’azzardo è aumentato del 67% da maggio a giugno 2018.

La crescita del mobile phishing

Il mobile phishing è la minaccia numero uno per le organizzazioni in questo momento. E il numero di attacchi è esploso negli ultimi anni con la creazione di una nuova pagina ogni 20 secondi. Si tratta di oltre 4.000 nuove pagine di phishing create ogni giorno, che si aggiungono ai numerosi siti di phishing già in circolazione. Perché questi numeri sono così alti?

In primo luogo, è più facile per un utente malintenzionato sfruttare una persona tramite un attacco di phishing, piuttosto che sfruttare i sistemi operativi mobili relativamente robusti, specialmente iOS. La maggior parte del traffico web ora avviene su dispositivi mobili. Pertanto, non sorprende il fatto che gli hacker lo sfruttino a proprio vantaggio creando attacchi specifici per una piattaforma mobile. I dispositivi mobili hanno schermi più piccoli e presentano una serie di shortcut, il che significa che individuare URL sospetti o mittenti malintenzionati è molto più difficile che su desktop. Gli utenti sono anche più distratti e vulnerabili sui dispositivi mobili a causa della loro natura portatile.

Come proteggersi dal phishing mobile

Come potete vedere, questi siti falsi sono molto convincenti. Tuttavia, ci sono una serie di cose che puoi fare per proteggerti online. Parte della questione è l’educazione, e parte è l’infrastruttura. Partecipa al quiz di phishing di Wandera per vedere se ti accorgi dei siti falsi.

La tecnologia di rilevamento delle minacce di Wandera monitora e blocca il traffico in transito, bloccando gli attacchi di phishing ovunque provengano, anche in applicazioni come WhatsApp o Facebook e nel browser. A differenza delle soluzioni incentrate sulle applicazioni, non è necessario che siano aperte sul dispositivo e non si basa sugli aggiornamenti per proteggere gli utenti dalle minacce più recenti.

Download “Mobile Phishing Report 2018” MobilePhishingReport_2018.pdf – Scaricato 1096 volte – 1 MB

Fonte: Wandera