L’articolo 21 della Direttiva NIS 2 impone alle aziende di adottare politiche efficaci per l’analisi dei rischi e la sicurezza dei sistemi informativi. Identificando sistematicamente i punti deboli all’interno dei sistemi e delle infrastrutture di un’azienda, la gestione delle vulnerabilità può ridurre le probabilità e le conseguenze delle violazioni alla sicurezza. Scegliendo un approccio alla gestione delle vulnerabilità basato sul rischio, è possibile dare priorità ai problemi che hanno maggiori probabilità di avere un grave impatto sulle attività dell’azienda.

Le potenti capacità di discovery e i risk insight di Lansweeper sono gli strumenti perfetti per aiutarvi nell’analisi dei rischi e nella gestione delle vulnerabilità. Possono anche contribuire a migliorare la sicurezza del sistema informatico identificando le configurazioni errate.

Perché la gestione delle vulnerabilità?

La gestione delle vulnerabilità è una parte fondamentale di qualsiasi strategia di cybersecurity. Consiste nell’identificare, nel valutare, nel definire le priorità e nella mitigazione sistematica delle vulnerabilità del software, dei sistemi e delle reti. In questo modo è possibile ridurre significativamente l’esposizione al rischio e migliorare la sicurezza generale.

Un’adeguata gestione dei rischi e delle vulnerabilità aiuta le aziende a prevenire le potenziali minacce, identificando in modo proattivo i punti deboli prima che gli aggressori possano approfittarne. La verifica regolare delle vulnerabilità dell’infrastruttura IT consente alle aziende di individuare tempestivamente i punti deboli, riducendo la possibilità di attacco da parte dei criminali informatici. In base alla gravità di ciascuna vulnerabilità, è possibile definire le priorità degli interventi di ripristino e allocare le risorse.

Risk-Based Vulnerability Management

Quando si adotta un approccio alla gestione delle minacce e delle vulnerabilità basato sul rischio, si dà priorità alle vulnerabilità in base al livello di rischio che rappresentano e al loro potenziale impatto sulle risorse, sulle attività e sugli obiettivi dell’azienda.

È importante tenere presente la differenza tra rischio e vulnerabilità. Una vulnerabilità è semplicemente una criticità o una falla in un sistema, in una rete, in un’applicazione o in un processo. Se sfruttata da un malintenzionato, può compromettere dati o sistemi sensibili. Il rischio si riferisce alla probabilità che la minaccia venga sfruttata e al potenziale impatto che una violazione può avere sull’azienda.

La valutazione delle vulnerabilità basata sul rischio non si basa solo sugli standard di riferimento di settore (come, ad esempio, il punteggio CVSS) per determinare quali vulnerabilità rappresentano la minaccia maggiore. Al contrario, prende in considerazione anche il modo in cui la vulnerabilità influisce sull’azienda. In altre parole, il rischio. Ad esempio, se una vulnerabilità con un punteggio “grave” riguarda solo un asset isolato che non ha a che fare con informazioni sensibili, potrebbe non essere una priorità per voi nell’ambito della gestione delle vulnerabilità basata sul rischio.

Gestione delle vulnerabilità passo dopo passo con Lansweeper

Le funzionalità uniche di Lansweeper per la discovery degli asset possono darvi un vantaggio in ogni fase del processo di gestione delle vulnerabilità.

- Inventario degli asset: Come ormai tutti sanno, non si può proteggere ciò che non si sa di avere. Ogni strategia di gestione delle vulnerabilità dovrebbe iniziare con un inventario completo di tutti gli asset dell’infrastruttura dell’azienda. Questo include hardware, software, dispositivi di rete, informazioni sugli utenti e archivi di dati.

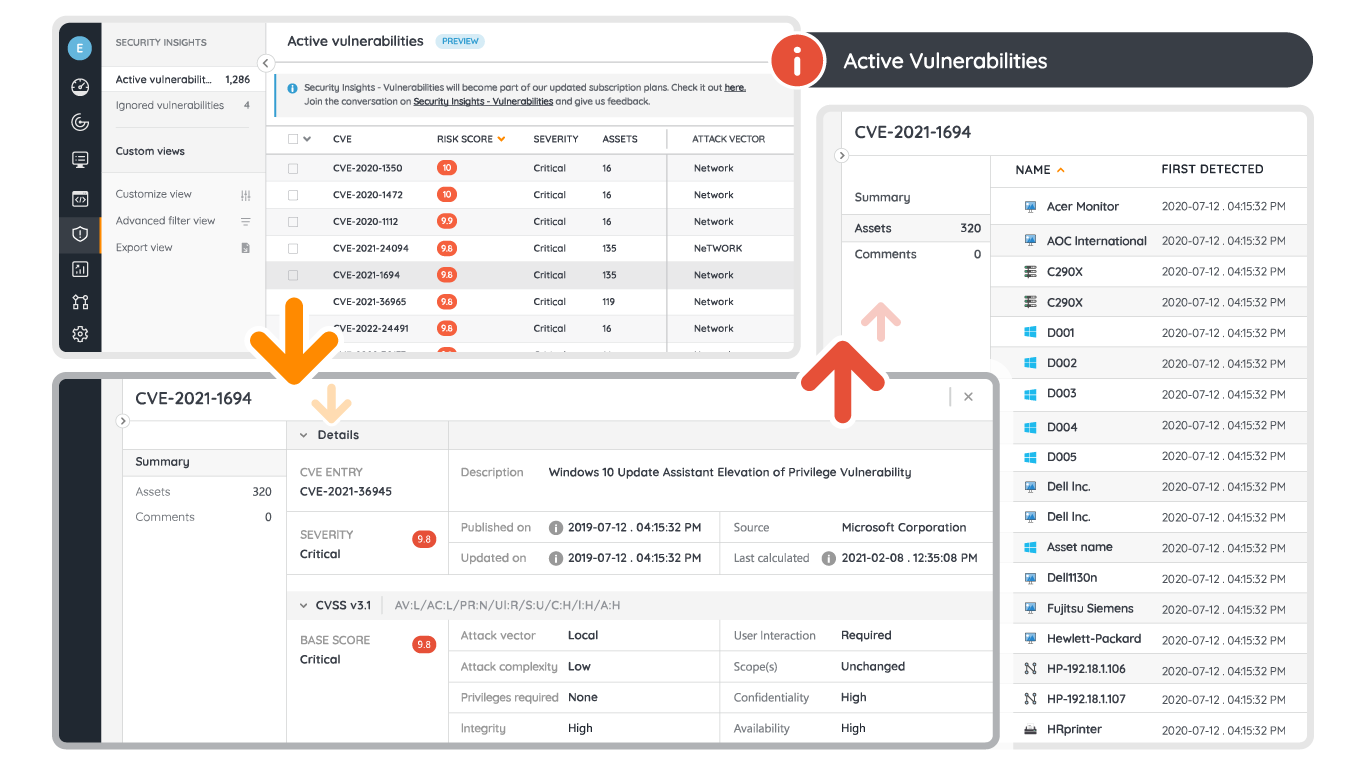

- Identificazione delle vulnerabilità: Identificare i potenziali punti deboli nei sistemi e nel software dell’azienda. Risk Insights di Lansweeper attinge informazioni dai database NIST e MSRC per fornire una panoramica di tutte le vulnerabilità che interessano i vostri asset.

- Classificazione delle vulnerabilità: Classifica le vulnerabilità note in base alla gravità, alla capacità di sfruttamento e all’impatto potenziale sugli asset e sulle attività dell’azienda. Le informazioni contenute in Risk Insights vi indicheranno il punteggio CVSS di una vulnerabilità e le risorse per le quali rappresenta una minaccia. In questo modo potrete decidere con cognizione di causa quali sono le vulnerabilità più rilevanti per voi.

- Risk assessment: Valuta l’impatto potenziale delle vulnerabilità identificate sulle risorse e sulle attività critiche dell’azienda. Tiene conto di fattori quali la probabilità di exploit, il valore dell’asset e le potenziali conseguenze. Utilizzate i diagrammi di Lansweeper per visualizzare la vostra rete e capire quali altri asset e sistemi potrebbero essere colpiti da una violazione.

- Priorità: Date una priorità alle vulnerabilità in base al livello di rischio che rappresentano per la vostra azienda. Le vulnerabilità ad alto rischio, facili da sfruttare e con conseguenze gravi, dovrebbero essere la prima priorità, seguite da quelle a medio e basso rischio

- Remediation e Mitigation: Sviluppa e implementa strategie di remediation e mitigation per risolvere le vulnerabilità identificate. Ciò può comportare il patching dei sistemi, l’aggiornamento del software, la configurazione dei firewall, la segmentazione della rete e altro ancora.

L’importanza di una corretta configurazione di rete

Alcune delle vulnerabilità più comuni e più facilmente evitabili sono causate da configurazioni errate della rete. Una volta che un malintenzionato si è introdotto nella vostra rete, queste configurazioni errate gli consentono di muoversi lateralmente all’interno della rete e di estendere lo sfruttamento ad altri computer. Per ridurre al minimo la superficie di attacco, è fondamentale rimuovere queste falle prima che diventino un problema. Lansweeper può aiutarvi a identificare ed eliminare le configurazioni errate, grazie ad un’ampia e approfondita raccolta di dati sulle risorse. È possibile rintracciare e segnalare facilmente installazioni antivirus mancanti, mancanza di crittografia, local admin non autorizzati, certificati obsoleti, software/driver obsoleti e altro ancora. Può anche aiutarvi a trovare sistemi operativi, applicazioni e browser privi di patch, nonché a verificare lo stato di firewall, antivirus e BitLocker.

Iniziate subito a gestire le vostre vulnerabilità

Sia che stiate cercando di diventare conformi a NIS 2 o a qualsiasi altro framework di sicurezza, sia che stiate semplicemente cercando di migliorare la vostra posizione di cybersecurity, l’analisi dei rischi è un buon punto di partenza. La gestione delle vulnerabilità è spesso un passo fondamentale in questa operazione. Offre un approccio sistematico per identificare e mitigare i punti deboli dell’ambiente IT e ridurre al minimo il rischio di violazioni della sicurezza.

Le funzionalità complete di Lansweeper per la discovery e i risk insight sono strumenti preziosi per eseguire un’analisi approfondita dei rischi, per migliorare la sicurezza dei sistemi informativi o per cercare e mitigare in modo proattivo le potenziali minacce. Lansweeper vi aiuta in tutta la vostra strategia di cybersecurity, dall’inventario delle risorse alla remediation e alla mitigation.

Riducete significativamente la vostra superficie di attacco e mitigate l’impatto delle violazioni della sicurezza affrontando tempestivamente le errate configurazioni della rete. Le capacità di Lansweeper si estendono all’identificazione e alla risoluzione di tali configurazioni errate, consentendovi di rafforzare le vostre difese e di mantenere una solida protezione contro le minacce.

Fonte: Lansweeper