Sono passati 2 anni da quando Microsoft ha rilasciato per la prima volta Windows 11. I team che gestiscono le risorse IT nelle grandi aziende sono ancora al lavoro per implementare il nuovo sistema operativo. Avranno bisogno di un controllo rapido e economico per identificare i computer idonei o non idonei all’aggiornamento. Un anno fa la nostra ricerca ha mostrato che oltre il 42% delle workstation non era idoneo all’aggiornamento. Ora, a distanza di un anno, la situazione è migliorata: il numero è sceso al 32%.

Verifica della fattibilità di Windows 11 da parte di Lansweeper

L’aggiornamento automatico a Windows 11 è possibile solo se tre componenti critici del computer – la CPU, la RAM e il TPM – soddisfano i requisiti necessari per eseguire l’aggiornamento. Sebbene Microsoft abbia già modificato la propria posizione, consentendo a chiunque di installare manualmente Windows 11 indipendentemente dalla CPU, i futuri aggiornamenti di Windows 11 non sono garantiti se non si soddisfano i requisiti di sistema.

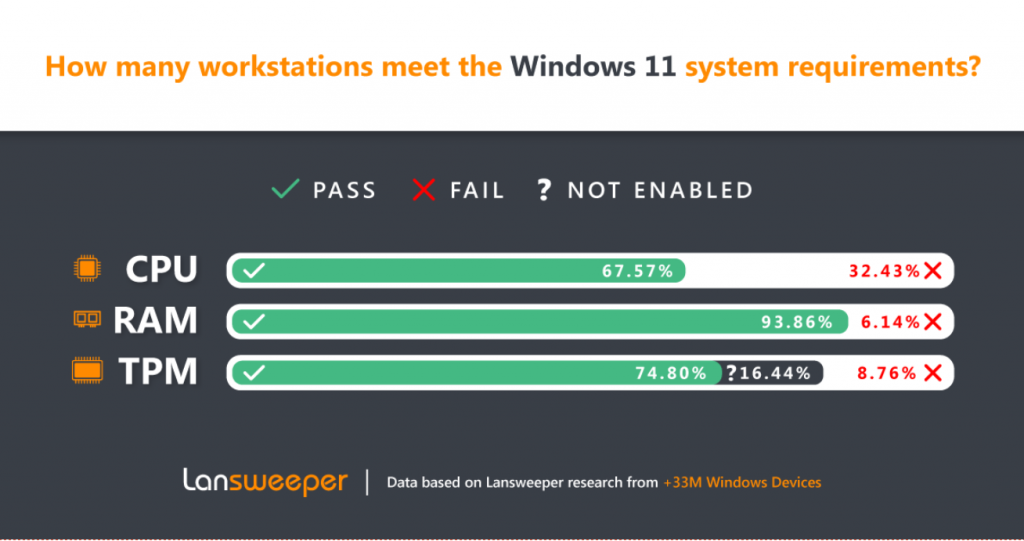

I dati di Lansweeper, basati su una stima di 33 milioni di dispositivi Windows, rivelano che in media solo il 67,57% delle workstation è idoneo a ricevere l’aggiornamento automatico. Il resto non sarebbe idoneo. Sebbene questo numero lasci ancora il 32,43% delle macchine non idonee, si tratta comunque di un incoraggiante aumento del 10% rispetto a settembre 2022 (quando solo il 57,26% delle macchine soddisfaceva i requisiti della CPU).

In particolare, solo il 67,57% delle CPU delle workstation testate soddisfaceva i requisiti di sistema per l’aggiornamento a Windows 11, mentre il 32,43% non li soddisfaceva. La maggior parte delle macchine ha superato il test della RAM (93,86%). Tuttavia, solo il 74,80% circa dei TPM delle workstation testate ha soddisfatto i requisiti, mentre poco meno del 9% non ha superato il test e il 16,44% non era compatibile con il TPM o non lo aveva abilitato.

Rispetto ai nostri numeri iniziali del 2021, questi sono segnali positivi per Microsoft. La percentuale di dispositivi che soddisfano i requisiti di CPU e TPM è aumentata costantemente di circa il 10% ogni anno. Ciò si spiega con la costante sostituzione dei vecchi dispositivi Windows degli utenti finali con quelli nuovi. Anche la percentuale di macchine che soddisfano il requisito della RAM continua a salire leggermente dell’1%. Se questa crescita continua, in teoria tutti i dispositivi dovrebbero essere compatibili con Windows 11 entro il 2026. Anche se questo non è sufficiente per il termine del ciclo di vita di Windows 10, previsto per il 14 ottobre 2025.

Tasso di adozione di Windows 11

Un’ulteriore ricerca di Lansweeper sui tassi di adozione di Windows 11 ha rivelato alcuni dati interessanti. Finora, solo l’8,35% degli utenti ha effettuato il passaggio a Windows 11. Tuttavia, questo dato mostra una crescita del 5,74% rispetto al nostro controllo del settembre 2022. Ciò dimostra che la percentuale di utenti di Windows 11 è più che triplicata da allora. Questo è il primo anno in cui abbiamo registrato una crescita significativa nell’adozione di Windows 11. I motivi sono molteplici.

Ciò è dovuto a una serie di ragioni. La più ovvia e di maggior impatto è il fatto che i nuovi dispositivi sono dotati di Windows 11 per impostazione predefinita. Inoltre, Windows 11 ha avuto due anni per maturare, rendendo il sistema operativo più affidabile e l’aggiornamento meno rischioso agli occhi dei team IT più cauti.

Infine, la maggior parte dei sistemi operativi più vecchi e popolari, come Windows 7, 8 e XP, sono ormai irrimediabilmente fuori supporto. L’uso di questi vecchi sistemi è in forte calo e le vecchie macchine sono state sostituite da Windows 11. L’utilizzo di sistemi operativi obsoleti come Windows 7 o Windows 8 comporta dei pericoli per la sicurezza informatica. Non ricevono più correzioni di bug, patch di sicurezza o nuove funzionalità. Questo rende qualsiasi utente, personale o aziendale, molto più suscettibile agli attacchi di malware. L’infografica qui sotto mostra la distribuzione del sistema operativo dei dispositivi Windows.

Per il momento, Windows 10 (80,56%) rimane il sistema operativo più diffuso. L’adozione di Windows 11 ha superato tutte le altre opzioni, con Windows 7 (1,34%) e 8 (0,14%) che hanno registrato il calo maggiore. Insieme, Windows 11 e Windows 10 rappresentano l’88,91% delle installazioni. Insieme ai numeri relativi a Windows Server (9,14%), ciò significa che il 98,05% degli utenti utilizza un sistema operativo Windows supportato.

Alla fine di aprile 2023, Microsoft ha confermato che l’attuale versione di Windows 10, la 22H2, sarà la versione finale. Ciò significa che quando la 22H2 terminerà il suo ciclo di vita il 14 ottobre 2025, Windows 10 sarà completamente fuori supporto.

Requisiti di sistema di Windows 11

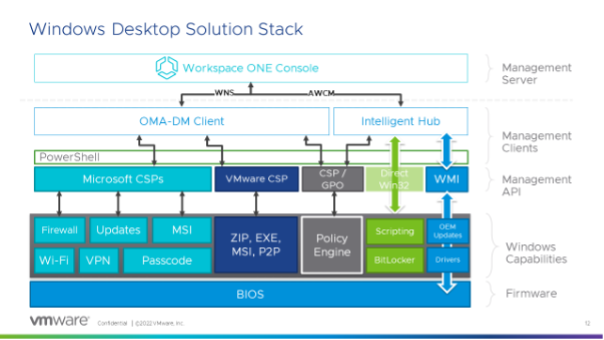

Alla luce di questi risultati, è chiaro che c’è ancora molto lavoro da fare per essere pronti per Windows 11. Il nuovo sistema operativo ha requisiti di sistema più severi rispetto al suo predecessore. Con un hardware moderno che migliora la sicurezza e oltre 1.000 nuovi controlli di gestione, i vecchi sistemi di gestione come le Group Policy possono iniziare a scomparire.

Per installare Windows 11, i dispositivi devono avere un processore da 1 GHz (o più veloce) con due o più core su un processore o SoC a 64 bit. Inoltre, devono avere 4 GB di RAM e almeno 64 GB di memoria. Gli aggiornamenti automatici a Windows 11 hanno requisiti di sistema aggiuntivi, come la capacità di avvio sicuro e l’abilitazione del TPM 2.0, che rendono l’aggiornamento ancora più impegnativo. I dispositivi che non soddisfano questi requisiti potrebbero non ricevere gli aggiornamenti futuri.

Per le aziende con migliaia di macchine Windows, prepararsi all’aggiornamento a Windows 11 è un compito gravoso senza automazione, e ancor peggio senza un inventario aggiornato delle risorse IT. Sarebbe impossibile trovare tutti i dispositivi utilizzando processi manuali e cartacei, poiché molte organizzazioni hanno abbandonato le risorse IT che sono inattive ma ancora connesse alla rete. La realtà è che non è possibile aggiornare macchine che non si sa di avere.

Microsoft offre alcuni suggerimenti per prepararsi a una migrazione senza problemi a Windows 11 e dispone di uno strumento di controllo dello stato di salute del PC per valutare la compatibilità dei PC con Windows 11. Tuttavia, senza una visibilità completa sul patrimonio IT, le aziende potrebbero potenzialmente perdere ore e budget significativi ispezionando manualmente le macchine, senza contare il rischio di perdere macchine obsolete di cui non sono a conoscenza.

Valutare la migrazione a Windows 11 con Lansweeper

Fortunatamente, le aziende che utilizzano Lansweeper hanno accesso a un’ampia gamma di dati e i team IT possono sfruttarli per prepararsi al passaggio a Windows 11. Con Lansweeper, è possibile identificare tutti i computer Windows connessi con poco sforzo e accedere a tutti i dati necessari in pochi minuti.

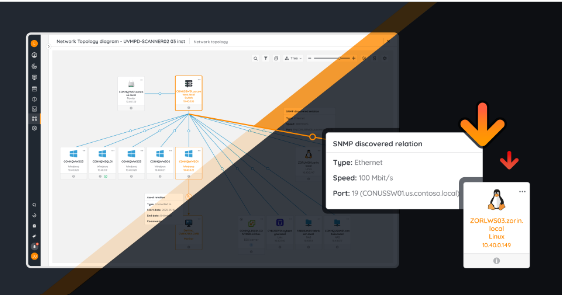

Lansweeper combina tecnologie di scansione leader di mercato per esaminare la rete e raccogliere informazioni dettagliate su ogni dispositivo connesso. Grazie alla tecnologia di scansione profonda agentless, esegue la scansione di tutti i dispositivi, fornisce informazioni granulari sulle configurazioni di sistema, sulle versioni del software, sugli utenti e altro ancora e crea un inventario completo delle risorse IT. In questo modo è facile individuare le macchine con software obsoleto e pianificare un piano d’azione per aggiornarle o dismetterle.

Lansweeper combina la sua tecnologia di scansione passiva “Asset Radar” con il Credential-free Device Recognition (CDR) per rilevare le risorse nel momento in cui si connettono alla rete. Il CDR riconosce il sistema operativo di una macchina durante la scansione iniziale, senza bisogno di agenti o credenziali. Gli amministratori ricevono i risultati quasi in tempo reale, senza sprecare ore e risorse in processi manuali. Maggiori informazioni su Technology Asset Intelligence.

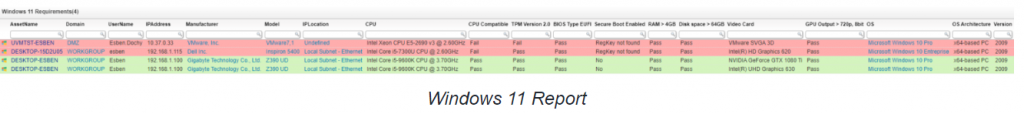

I nostri esperti hanno creato il report Windows 11 Readiness Audit che è possibile eseguire rispetto all’inventario delle risorse per verificare la presenza di macchine idonee all’aggiornamento a Windows 11. Il report presenta tutte le informazioni in un’unica schermata. Le informazioni sono in un formato chiaro e immediato, che facilita la creazione di un piano di migrazione.

Esegui il Windows 11 Readiness Check

Avere a disposizione queste informazioni semplifica e accelera il rollout. In questo modo i vostri team potranno dedicare il loro tempo all’aggiornamento o alla dismissione dei computer che non soddisfano i nuovi requisiti, con un notevole risparmio di tempo e di costi. Inoltre, si ridurrà il rischio di lasciare macchine obsolete collegate alla rete.

Non aspettate che sia troppo tardi. Preparatevi ora!

Windows 11 offre agli utenti una serie di nuove funzionalità e vantaggi, tra cui un’interfaccia utente migliorata, il supporto per un multitasking efficiente, migliori app per la produttività e altro ancora. Tuttavia, la migrazione metterà sicuramente a dura prova i team IT che si affanneranno ad aggiornare i dispositivi prima dell’EOL di Windows 10. I clienti di Lansweeper beneficiano di un accesso rapido a tutte le informazioni necessarie per prendere decisioni, risparmiando tempo e risorse, mentre si preparano alla migrazione a Windows 11 in tutta l’azienda.

Fonte: Lansweeper