I consumatori nell’era digitale hanno grandi aspettative rispetto al Customer Service. Grazie alla connettività 24/7, i clienti si aspettano di ricevere risposte utili entro un breve lasso di tempo. Sono finiti i tempi in cui i clienti aspettavano tre giorni lavorativi per avere una risposta o chiamavano più volte fino a quando qualcuno non si occupa della propria richiesta. Quando i consumatori ritengono che una società non sia affidabile, passano rapidamente ad una concorrente.

Un servizio clienti efficiente viene realizzato in diversi di modi; tramite l’identità del brand, le politiche aziendali, la formazione dei dipendenti, l’efficienza, gli indicatori chiave di performance (KPI) e i livelli di servizio (SLA). Anche la tecnologia svolge un ruolo importante nel sostenere l’assistenza clienti, fornendo gli strumenti necessari ai dipendenti per affrontare immediatamente, e con competenza, le richieste dei clienti.

1.) Customer Service per i lavoratori sempre in movimento

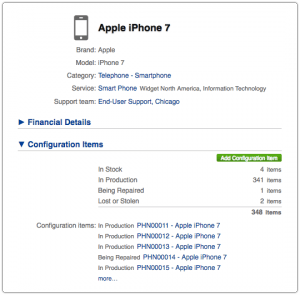

Bob è un venditore per una società di software, e visita gli uffici dei potenziali clienti per mostrare loro come funziona il prodotto e come aiuterà il loro business. Ha un tablet che porta ovunque, che utilizza per le presentazioni dei prodotti e per fornire le informazioni base. Risponde alle richieste dei clienti e li aiuta a prendere la decisione migliore. Si collega al database della sua azienda da remoto per avere informazioni sulle caratteristiche specifiche, disponibilità e prezzi. Non è mai incerto su una risposta in quanto le informazioni sono a portata di click. Così i suoi clienti si fidano della sua conoscenza e professionalità.

2.) Accesso Sicuro

La società di Bob permette ad ogni venditore di memorizzare le informazioni sul proprio dispositivo, ma i dirigenti si rendono conto che questi dati potrebbero essere facilmente accessibili per scopi illeciti. La società raccoglie informazioni private sui propri clienti e, per avere la loro fiducia, ha bisogno che questi dati siano protetti. L’accesso remoto è la soluzione perfetta in quanto garantisce che i dati siano conservati in modo sicuro all’interno della rete aziendale, e che eventuali disattenzioni dei dipendenti non mettano a rischio la sicurezza della rete. Le sessioni remote sono ulteriormente protette tramite un gateway sicuro e l’autenticazione a due fattori. I clienti possono stare tranquilli sapendo che i loro dati sono al sicuro e che i loro fornitori hanno a cuore i loro interessi.

3.) Servizio Clienti 24 ore su 24

I clienti richiedono il supporto 24/7, dopo “l’orario di ufficio” e attraverso i vari fusi orari. Possono chiamare, inviare e-mail, inviare una chat o raggiungere il supporto tramite social media. Nel momento in cui chiedono aiuto, si aspettano una risposta rapida, non importa che ora sia per il supporto tecnico. Che tu sia un fornitore di servizi o venditore di prodotti, il supporto clienti deve lavorare 24 ore su 24. Con una soluzione di accesso remoto veloce e flessibile, il personale del servizio clienti può lavorare da casa o da qualsiasi altro luogo. Hanno accesso a tutte le informazioni necessarie per la risoluzione dei problemi e possono facilmente affrontare le questioni a tutti i livelli di servizio e segnalare le lamentele dei clienti e le risoluzioni aziendali.

4.) Business Continuity

Nel momento in cui i dipendenti non possono recarsi in ufficio, ma c’è ancora del lavoro da fare, possono semplicemente collegarsi da casa o da un dispositivo mobile. Un dipendente che non si sente bene oppure non può recarsi in ufficio a causa delle cattive condizioni atmosferiche, è in grado di continuare ad essere produttivo ovunque si trovi, utilizzando l’accesso remoto per la connessione al proprio PC in ufficio. Ciò significa che il vostro business può continuare anche in caso di un disastro naturale, di una lunga vacanza o di una ristrutturazione dell’ufficio. Anche i lavoratori che svolgono abitualmente le loro mansioni da casa possono lavorare grazie all’accesso remoto.

5.) Supporto IT semplificato

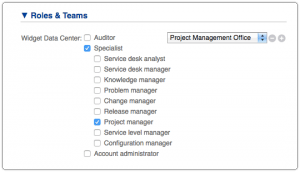

Il reparto IT della vostra azienda è sovraccarico? Molti reparti IT sono oberati di lavoro cercando di risolvere problemi tecnici, installare applicazioni e aggiornare il vecchio software. La capacità di configurare facilmente i desktop e le applicazioni dei dipendenti da un server centrale, invece di correre in giro su più computer, è un enorme risparmio di tempo e di energia. E, se un problema si pone al di fuori delle ore di lavoro regolari, un membro del personale IT può risolverlo dal suo computer di casa.

Con un minor numero di desktop fisici da gestire e il supporto remoto più veloce, siete liberi di concentrare le risorse per fornire ai clienti maggiore attenzione, informazioni e approfondimenti. I vostri dipendenti vi ringrazieranno, ma ancora più importante, vi ringrazierà il vostro cliente.

Con una soluzione di accesso semplice basato su browser HTML5, anche voi potete fornire un servizio clienti veloce. I venditori e il personale dedicato all’assistenza possono accedere in modo sicuro alle applicazioni o desktop da un browser standard su qualsiasi dispositivo (BYOD), in modo da avere tutte le informazioni a portata di mano. La connessione è senza soluzione di continuità e senza tempi lunghi di attesa. I clienti invece avranno soluzioni personalizzate con tempi di attesa minimi.

Fonte: Ericom