Gli attacchi agli smartphone sono oggi una grave preoccupazione per le imprese e gli individui. La prima parte della diffusione degli smartphone era relativamente silenziosa in termini di cyberattacks. Nel frattempo, gli ambienti tradizionali desktop / laptop e server erano obiettivi molto più attraenti grazie ai loro grandi volumi distribuiti nel mondo. Allora quando è cambiato tutto questo? E perché gli smartphone sono un target attraente per gli hacker? Diamo un’occhiata ai motivi per cui si è passati da attacchi a desktop ad attacchi a smartphone e che cosa puoi fare per mantenere sicuri i dati aziendali sensibili.

- Miglioramenti tecnologici

Gli smartphone iniziali non avevano una larghezza di banda o risorse significative per essere utilizzati dagli hacker. Gli smartphone di oggi hanno più memoria e potenza di elaborazione rispetto ai computer portatili di pochi anni fa, e persino ai server. Inoltre la velocità 3G e 4G è una risorsa perfetta per il loro sfruttamento. - Grandi volumi

Il numero di telefoni venduti ha cominciato a superare rapidamente il numero dei dispositivi IT tradizionali. Una volta che i dispositivi mobili diventano la piattaforma venduta più velocemente, gli hacker sanno che queste diventeranno fonti di denaro. - Attività utente

Gli utenti tendono a fidarsi dei loro telefoni e rispondono velocemente agli avvisi sui dispositivi mobili, questo significa che si fidano dei pop-up che richiedono di installare applicazioni e malware dannosi. Gli utenti possono inoltre incorrere in costi esorbitanti se non sono attenti all’utilizzo del traffico dati, soprattutto quando si effettua il roaming. - Sempre accesi

I computer desktop e laptop tendono ad essere spenti, o almeno ibernati, quando non sono in uso. Ciò significa che anche se una macchina è compromessa, il server di comando e controllo (C & C) potrebbe non essere sempre in grado di accedervi. I telefoni cellulari, d’altra parte, vengono spenti raramente, anche di notte. Anche con lo schermo spento, questi dispositivi sono progettati per essere costantemente in linea per verificare gli aggiornamenti e ciò significa che possono compiere eventi dannosi anche quando i loro proprietari dormono accanto a loro. - Dati preziosi

Facciamo affidamento sempre di più sui nostri telefoni (chi ricorda più i numeri di telefono?). Memorizziamo su di loro sempre più informazioni personali. Non solo i nostri contatti, ma anche le piattaforme dei social media che usiamo, memoriamo password, foto di famiglia, e-mail aziendali e molto altro ancora. - Difetti di sicurezza intrinseci

I dispositivi Android consentono di abilitare app store di terze parti. Questi possono contenere versioni illegali di applicazioni legittime. Gli utenti le scaricano per evitare di pagare le applicazioni, raramente fermandosi a chiedersi perché un hacker si sia preoccupato di fornire gratuitamente questo servizio. In questi store, le applicazioni si possono presentare come si desidera e eseguire qualsiasi codice. Gli smartphone possono chiamare in modalità silente i numeri telefonici, eseguire clic sui banner pubblicitari o eseguire attacchi DDoS senza che l’utente sia a conoscenza. Anche il Google Play Store e l’App Store di Apple hanno ospitato malware, anche se in numero notevolmente minore. La natura frammentata del sistema operativo Android ha inoltre reso difficile, per i team che si occupano di protezione, ottenere patch per le vulnerabilità quando vengono identificate. Inoltre le applicazioni dannose non sono l’unico rischio. Quelle sviluppate malamente possono non implementare la crittografia e la gestione dei dati necessari per proteggere dati potenzialmente sensibili. - Attaccchi multipli

Ci sono molti modi per compromettere i dispositivi mobili. Rooting / Jailbreaking vengono spesso eseguiti da utenti che non hanno modo di sapere quale nuovo codice viene introdotto. I profili dannosi possono essere installati in modo scorretto. È possibile installare applicazioni dannose, il traffico non crittografato può essere intercettato e ogni pochi mesi sembra che vengano trovati e sfruttati nuovi vettori d’attacco.

La migliore difesa contro gli attacchi di smartphone

Quindi, come può un’organizzazione utilizzare i dispositivi mobili riducendo il rischio? La risposta è quella di scegliere le soluzioni di sicurezza migliori per affrontare i diversi aspetti e di assicurare che esse possano essere orchestrate insieme per formare una unica e robusta difesa contro gli attacchi agli smartphone:

- EMM

EMM è la base per qualsiasi riduzione delle minacce mobili. Senza questo strumento, gli utenti possono rimuovere tutte le soluzioni distribuite sui propri dispositivi ed esporre i propri smartphone agli attacchi. Utilizza l’EMM per:- Separare le applicazioni personali e i dati aziendali e implementare politiche che impediscono all’utente di compromettere le aree del dispositivo a cui non dovrebbero accedere.

- Proteggere dalle minacce fisiche applicando la crittografia sul dispositivo stesso e su tutte le schede SD, protette da un codice di accesso appropriato.

- Implementare il traffico VPN per i dati protetti, in particolare per le risorse che risiedono dietro il firewall dell’organizzazione.

- Rimuovere tutti o i dati selezionati da dispositivi compromessi e individuare quelli mancanti.

- Visualizzare l’inventario delle app e distribuire un proprio app Store.

- Configurare e distribuire da remoto le impostazioni necessarie, quali stampanti, impostazioni Wi-Fi, criteri di posta elettronica e altro ancora.

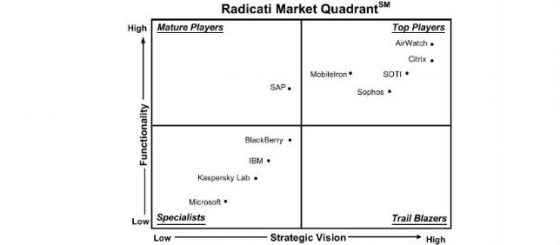

Quando si sceglie una piattaforma EMM, oltre ad essere in grado di fornire un ampio set di funzionalità, assicurarsi di scegliere una piattaforma flessibile e ampiamente compatibile con altre soluzioni di sicurezza.

- App Reporting

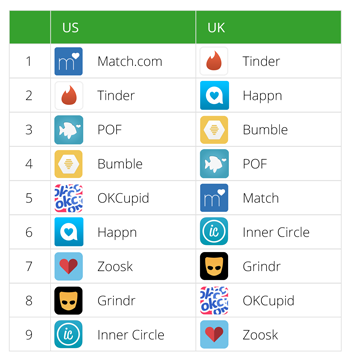

Ci sono ora così tante applicazioni nei vari store legittimi che tenerne traccia è un compito difficile. Distribuisci un servizio che raccoglierà l’inventario delle app di tutti i tuoi dispositivi mobili o che si integri con la tua piattaforma EMM per accedere all’inventario. - Wandera

Il blocco delle applicazioni non impedisce agli utenti di visitare siti web corrispondenti a queste applicazioni tramite un browser mobile e quindi è importante attenersi alla conformità del traffico dati. Wandera può portare a notevoli risparmi di costi con la configurazione e la limitazione del traffico dati, ma la spesa è solo una delle molteplici minacce a cui i dispositivi mobili espongono loro aziende.

Molte applicazioni legittime perdono involontariamente i dati in quanto non sono correttamente crittati prima della trasmissione. Wandera può rilevare la perdita di nome utente, password e carta di credito e l’azione appropriata viene automatizzata. La segnalazione in tempo reale e la rilevazione delle minacce forniscono tranquillità alle aziende, mentre le policy sui dati applicano la conformità e rimuovono la possibilità di errori da parte dell’utente. Wandera fornisce anche una soluzione per molte minacce off-device come gli attacchi Man-In-The-Middle (MitM), in cui un terzo intercetta e legge i dati prima di indirizzarlo alla destinazione desiderata. Wandera analizza gli hotspot Wi-Fi e immediatamente vengono identificati quelli dannosi. In combinazione con l’individuazione dei dati sensibili vulnerabili in transito, queste minacce possono essere ridotte prima che si verifichi la perdita, dove tante altre soluzioni segnalano perdite solo dopo che il danno è stato fatto.

Fai in modo che i dispositivi mobili lavorino per te

Combinando piattaforme di sicurezza interoperabili, gli utenti possono essere protetti dalle minacce degli altri e dalle proprie azioni. Le aziende possono distribuire i device e le app in tranquillità, rendendo disponibili maggiori risorse e informazioni quando i dispositivi sono protetti e monitorati costantemente. Con una pianificazione corretta, è possibile affrontare le minacce reali del mondo mobile.

Fonte: Wandera