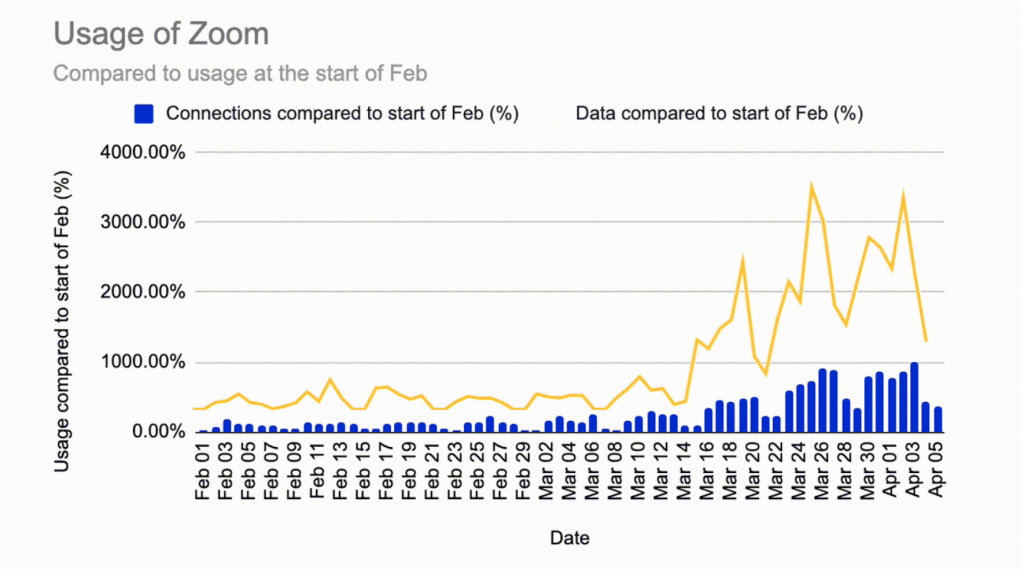

Il 2020 ha posto sfide significative e inaspettate al mondo – e ai dipartimenti IT della maggior parte delle organizzazioni. Le pratiche di lavoro sono cambiate rapidamente e, dato il clima economico instabile, molte organizzazioni stanno cercando di proteggersi dall’incertezza e di garantire la continuità aziendale implementando iniziative di riduzione dei costi. In qualità di leader IT, tu e il tuo team siete in una posizione unica per offrire valore aggiunto all’organizzazione sfruttando i dati di Technology Intelligence per trovare queste ulteriori opportunità di risparmio sui costi.

Questa guida di Snow Software metterà in evidenza come la Technology Intelligence può essere utilizzata per trovare notevoli risparmi sui costi e costruire una base che fornirà un supporto continuo per la gestione e la governance dei costi IT. Fornisce inoltre indicazioni su dove cercare per prima per avere un impatto rapido, con un’attenzione particolare all’ottimizzazione dei costi nelle applicazioni aziendali, sia on-premises, SaaS o nel cloud ibrido.

Per maggiori informazioni effettuare il download della breve guida di Snow Software.

Fonte: Snow Software