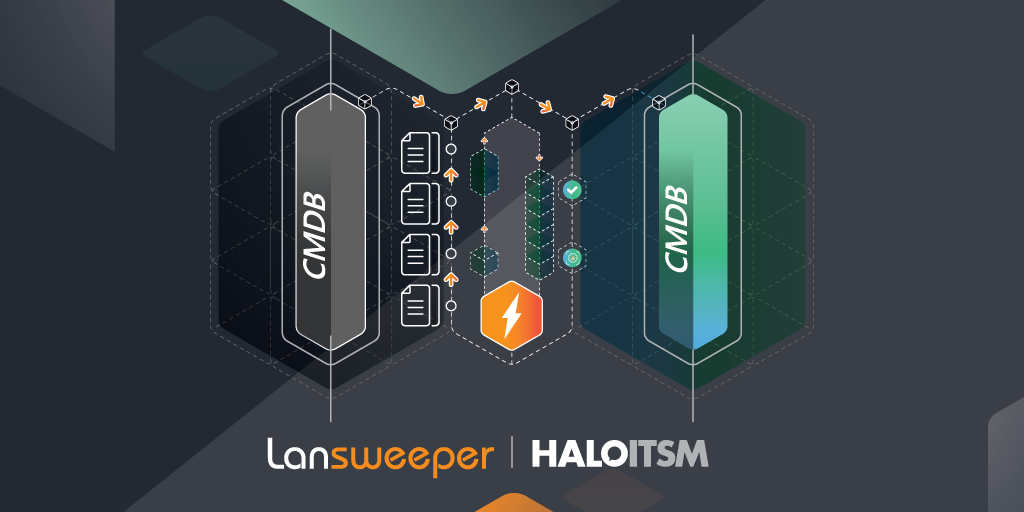

Gestire gli asset IT e fornire servizi IT sono spesso considerati attività separate, ma mantenerle isolate comporta inefficienze, costi più elevati e complessità inutile. L’integrazione tra IT Asset Management (ITAM) e IT Service Management (ITSM) rompe queste barriere, creando un sistema unificato in cui i dati sugli asset guidano ogni decisione legata ai servizi. Il risultato: risoluzione più rapida degli incidenti, ottimizzazione delle risorse e miglioramento della qualità dei servizi. In questo articolo esploreremo come l’integrazione tra ITAM e ITSM favorisca l’efficienza operativa e perché stia diventando essenziale per le moderne operazioni IT.

Cosa significa integrazione tra ITAM e ITSM?

Integrare IT Asset Management e IT Service Management in un sistema unificato che tenga traccia degli asset e gestisca la fornitura dei servizi consente di creare un’unica fonte di verità: i dati sugli asset influenzano direttamente le decisioni di servizio, permettendo una risoluzione più rapida degli incidenti e una migliore ottimizzazione delle risorse.

Quando questi sistemi lavorano insieme, i team IT possono accedere immediatamente a informazioni complete sugli asset durante le richieste di servizio, attivare automaticamente la manutenzione in base alle condizioni degli asset e mantenere una visibilità completa sull’intero ecosistema tecnologico.

Il risultato sono operazioni semplificate, con costi ridotti e un miglioramento della qualità del servizio.

Perché i team IT dovrebbero integrare ITAM con ITSM?

Maggiore efficienza operativa

L’integrazione elimina i trasferimenti manuali di dati e le lacune comunicative che rallentano le operazioni IT. Gli operatori del service desk possono accedere a dettagli di configurazione, informazioni di garanzia e cronologia della manutenzione direttamente dai ticket di servizio, riducendo i tempi di risoluzione fino al 40%.

Principali miglioramenti dell’efficienza:

- Risoluzione più rapida degli incidenti grazie all’accesso immediato ai dati sugli asset

- Flussi di lavoro automatizzati basati sulle condizioni degli asset

- Riduzione degli errori di inserimento dati dovuti al passaggio tra sistemi

- Gestione dei cambiamenti semplificata con piena visibilità sugli impatti

Riduzione dei costi

Le organizzazioni registrano solitamente un risparmio del 15–25% nel primo anno di integrazione grazie a:

- Eliminazione degli acquisti duplicati grazie all’identificazione degli asset disponibili

- Ottimizzazione delle licenze tramite tracciamento in tempo reale

- Riduzione dei costi di manutenzione grazie a una gestione proattiva degli asset

- Minori sanzioni di conformità grazie al monitoraggio automatizzato

Ricerche di Gartner IT Asset Management mostrano che le organizzazioni con pratiche ITAM mature ottengono risultati di ottimizzazione dei costi significativamente migliori.

Miglioramento della qualità del servizio

L’integrazione migliora direttamente l’erogazione dei servizi, fornendo il contesto completo per ogni interazione. I team IT possono stabilire SLA più accurati, ottimizzare l’allocazione delle risorse e prevenire problemi prima che impattino sulle operazioni aziendali.

In che modo ITAM supporta le operazioni IT?

Discovery e gestione dell’inventario degli asset

I moderni sistemi ITAM utilizzano strumenti di discovery automatizzata per mantenere una visibilità aggiornata sull’infrastruttura di rete. Questi strumenti scansionano continuamente la rete per identificare nuovi dispositivi, monitorare le modifiche di configurazione e le prestazioni degli asset, senza intervento manuale.

Funzioni principali di ITAM:

- Tracciamento di hardware e software

- Monitoraggio della conformità delle licenze

- Analisi di ottimizzazione dei costi

- Pianificazione della sostituzione e fine vita degli asset

Gestione del rischio e conformità

ITAM costituisce la base per mantenere sicurezza e conformità su tutti gli asset tecnologici. Tracciando versioni software, patch di sicurezza e standard di configurazione, le organizzazioni possono identificare rapidamente le vulnerabilità e garantire il rispetto delle normative.

Qual è il ruolo dell’ITSM nell’erogazione dei servizi?

Gestione degli incidenti e dei problemi

I framework ITSM forniscono approcci strutturati per gestire le interruzioni del servizio e identificarne le cause principali. Integrando i dati ITAM, questi processi diventano più efficaci poiché i tecnici hanno accesso immediato alle relazioni tra asset e alla cronologia delle prestazioni.

Principali processi ITSM:

- Incident management per la rapida risoluzione dei problemi

- Change management per le modifiche controllate ai sistemi

- Problem management per l’analisi delle cause alla radice

- Service catalog management per un’erogazione standardizzata

Gestione dei livelli di servizio

L’ITSM consente di stabilire e mantenere impegni di servizio allineati agli obiettivi aziendali. Seguendo le best practice ITIL 4 Foundation, l’integrazione con ITAM fornisce le informazioni sugli asset necessarie per definire SLA realistici e ottimizzare la distribuzione delle risorse.

Come implementare con successo l’integrazione tra ITAM e ITSM

Passo 1: Valutare lo stato attuale e definire gli obiettivi

Analizza i processi ITAM e ITSM esistenti per individuare le opportunità di integrazione. Documenta flussi di lavoro, fonti dati e criticità che l’integrazione potrebbe risolvere.

Esempi di obiettivi:

- Riduzione del tempo medio di risoluzione degli incidenti

- Miglioramento dei tassi di utilizzo degli asset

- Miglioramento dei punteggi di conformità

- Riduzione dei costi operativi

Passo 2: Standardizzare dati e processi

Stabilisci standard e formati comuni per i dati in entrambi i sistemi. Seguendo gli standard ISO/IEC 19770 per la gestione degli asset IT, implementa convenzioni di denominazione standardizzate, schemi di classificazione degli asset e regole di validazione dei dati per garantire coerenza e uniformità.

Aree critiche di standardizzazione:

- Convenzioni di assegnazione dei nomi alle risorse in tutti i sistemi

- Schemi di classificazione dei dati per una categorizzazione uniforme

- Definizione dei flussi di lavoro per eliminare le ridondanze

- Formati di reportistica uniformi per analisi integrate

Passo 3: Scegliere la tecnologia di integrazione

Opta per piattaforme di integrazione che supportino operazioni scalabili e flessibili, con API robuste e sincronizzazione automatica. Le soluzioni cloud offrono spesso la migliore combinazione di scalabilità, accessibilità e sicurezza.

Passo 4: Implementare un rollout graduale

Distribuisci l’integrazione in fasi, per ridurre le interruzioni e apportare modifiche basate sul feedback degli utenti. Parti da processi ad alto impatto e basso rischio, espandendo poi alle aree più complesse.

Principali vantaggi dell’integrazione

Maggiore visibilità e controllo sugli asset

L’integrazione fornisce piena trasparenza su relazioni, dipendenze di servizio e metriche di prestazione tramite dashboard unificate. Ciò consente una pianificazione più accurata della capacità e decisioni più informate sull’allocazione delle risorse.

Le organizzazioni ottengono:

- Aggiornamenti regolari sullo stato degli asset tramite discovery automatica

- Mappatura completa delle dipendenze di servizio per analisi d’impatto

- Metriche di performance dettagliate per l’ottimizzazione

- Gestione unificata dei fornitori con visibilità sui contratti

Risoluzione migliorata degli incidenti

Gli operatori del service desk possono identificare rapidamente gli asset coinvolti, consultare le configurazioni e accedere alla documentazione pertinente senza passare da un sistema all’altro.

Secondo gli standard HDI Service Desk, questa maggiore efficienza migliora anche la gestione dei problemi, consentendo di individuare modelli e cause alla radice.

Migliore allocazione delle risorse

Grazie alla visibilità completa sulle capacità e le prestazioni degli asset, i team IT possono stabilire impegni di servizio realistici e ottimizzare la distribuzione delle risorse per rispettarli in modo costante.

Sfide comuni e soluzioni

- Qualità dei dati

- Sfida: formati incoerenti e informazioni incomplete sugli asset riducono l’efficacia dell’integrazione.

- Soluzione: implementare regole automatiche di validazione e processi periodici di pulizia dati; utilizzare strumenti di discovery per mantenere le informazioni aggiornate.

- Allineamento dei processi

- Sfida: i processi ITAM e ITSM esistenti possono sovrapporsi o entrare in conflitto.

- Soluzione: mappare i flussi di lavoro attuali per identificare le aree di sovrapposizione e ridisegnare i processi sfruttando i punti di forza di entrambe le discipline.

- Compatibilità tecnologica

- Sfida: i sistemi legacy potrebbero non supportare i requisiti moderni di integrazione.

- Soluzione: scegliere piattaforme con API robuste, compatibili con l’infrastruttura esistente e predisposte per futuri aggiornamenti tecnologici.

Misurare il successo dell’integrazione

Monitora metriche che coprano sia l’efficienza operativa sia i risultati strategici:

- Tempo di risoluzione degli incidenti (obiettivo: riduzione del 20–40%)

- Tasso di utilizzo degli asset (obiettivo: miglioramento del 15–25%)

- Punteggi di conformità (obiettivo: oltre il 95%)

- Risparmi sui costi (obiettivo: 15–25%)

- Aderenza agli SLA (obiettivo: oltre il 99%)

Una valutazione periodica dell’efficacia dell’integrazione consente di identificare aree di miglioramento e adattare l’approccio in base ai risultati. Seguendo framework di governance come ISACA COBIT, le organizzazioni possono garantire che l’integrazione continui a generare valore nel tempo.

Pronti a trasformare le vostre operazioni IT?

Un’integrazione ITAM–ITSM di successo inizia da una discovery completa degli asset e da una visibilità totale.

La piattaforma Lansweeper Technology Asset Intelligence offre la base necessaria per implementare efficacemente queste strategie.

Con Lansweeper, puoi:

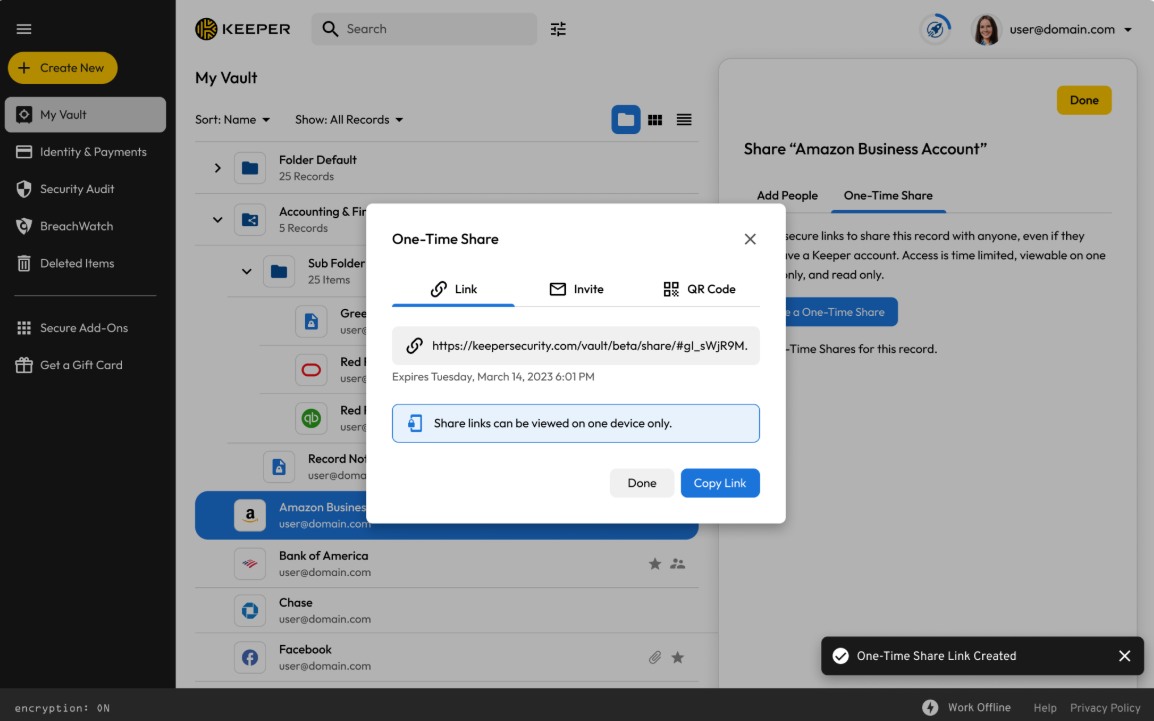

- Fare la discovery e inventariare automaticamente tutti gli asset di rete in tempo reale

- Integrare facilmente i tuoi strumenti e flussi ITSM esistenti

- Mantenere una visibilità completa su tutta l’infrastruttura IT

- Accelerare la risoluzione degli incidenti grazie al contesto e ai dettagli di configurazione degli asset

Non lasciare che dati sugli asset frammentati rallentino le tue operazioni IT: scopri come la piattaforma di discovery di Lansweeper può semplificare la tua integrazione ITAM e ITSM.

Fonte: Lansweeper