I portafogli digitali continuano a crescere in popolarità grazie alla loro facilità d’uso e alla maggiore sicurezza rispetto ai metodi di pagamento tradizionali, rivoluzionando il modo in cui le aziende e i consumatori effettuano le transazioni. Tuttavia, l’aumento dell’uso dei portafogli digitali costituisce un bersaglio importante per i criminali informatici. È dunque fondamentale seguire le best practice quando si utilizzano i portafogli digitali, per garantire la protezione dell’utente e delle sue informazioni.

Che cos’è un portafoglio digitale?

Un portafoglio digitale è uno strumento di pagamento online, di solito sotto forma di applicazione mobile, che può memorizzare informazioni di un sistema di pagamento (carte di credito, carte di debito, informazioni sul conto bancario), carte regalo, tessere associative, biglietti aerei, carte d’identità e altre informazioni importanti. I portafogli digitali sono frequentemente utilizzati come metodo di pagamento nei negozio e le transazioni avvengono tra il dispositivo mobile dell’utente e il sistema del punto vendita. Con un portafoglio digitale, gli utenti non devono portare con sé carte o contanti per fare acquisti, eliminando così il rischio di smarrimento o furto.

I portafogli digitali più diffusi sono:

- Apple Pay

- Google Pay

- Samsung Pay

Vantaggi di un portafoglio digitale

Livello di sicurezza maggiore

Grazie alla crittografia avanzata e alla tokenizzazione, i portafogli digitali possono essere molto più sicuri delle carte fisiche. Quando le informazioni personali, come i numeri di carta e di conto, vengono aggiunte al portafoglio digitale, i dati vengono crittografati e solo gli utenti autorizzati possono accedervi.

I dati sono ulteriormente protetti attraverso un processo chiamato tokenizzazione che prende i dati criptati e li sostituisce con un token, una stringa di numeri e lettere casuali. Ogni volta che viene effettuato un pagamento, viene generato un token in modo casuale e solo il gateway di pagamento può abbinare il token per accettare il pagamento. Grazie alla crittografia e alla tokenizzazione, le informazioni di pagamento originali diventano illeggibili e inutili per qualsiasi entità non autorizzata che cerchi di accedervi.

Pagamento comodo e veloce

I portafogli fisici possono essere ingombranti, difficili da gestire e poco organizzati, rendendo le operazioni di pagamento lente. I portafogli digitali eliminano la necessità di portare con sé contanti o carte. Attraverso un layout intuitivo con tutte le carte archiviate in un unico posto, il pagamento con un portafoglio digitale richiede solo pochi passi che consentono di risparmiare tempo alla cassa.

Gestione del denaro pratica e semplice

Tenere traccia delle spese attraverso più conti può essere difficile e richiede molto tempo. I portafogli digitali possono semplificare il controllo della spesa, evitando la frustrazione del controllo incrociato di più conti gestendo carte e conti da un unico luogo.

Non solo carte

Sebbene i portafogli digitali siano più comunemente utilizzati e conosciuti per le transazioni in negozio e online, possono anche memorizzare una moltitudine di altri documenti e informazioni importanti. Molte aziende producono versioni digitali di carte fedeltà che i clienti possono conservare nei loro portafogli digitali per continuare a guadagnare premi e a ottenere offerte speciali. I portafogli digitali possono anche memorizzare:

- Carte regalo

- Carte d’imbarco

- Biglietti per eventi

- Patenti di guida

- Prenotazioni alberghiere

- Buoni sconto digitali

Le Best Practices per l’utilizzo di un portafoglio digitale

Sebbene i portafogli digitali siano un metodo altamente sicuro per archiviare informazioni personali sensibili, ci sono ulteriori accorgimenti da adottare per garantire il massimo livello di protezione.

Rimanere aggiornati sulle violazioni dei dati

Le notizie di gravi violazioni di dati sono fin troppo frequenti, ma le aziende non sono l’unico bersaglio. I criminali informatici possono prendere di mira chiunque e l’accesso a informazioni finanziarie sensibili è un interesse primario per loro. Uno scanner o monitor del dark web è uno strumento utilizzato per scansionare il dark web alla ricerca delle vostre credenziali per vedere se qualcuna di esse è stata trovata in una violazione. È possibile utilizzare uno strumento gratuito di scansione personale o aziendale del dark web per assicurarsi che le proprie credenziali siano al sicuro. Keeper offre il componente aggiuntivo BreachWatch, che monitora il dark web alla ricerca di account violati e vi avvisa in modo che possiate agire immediatamente per proteggervi dai criminali informatici.

Utilizzare l’autenticazione a più fattori

Sebbene una password forte e complessa sia altamente raccomandata per proteggere qualsiasi cosa che memorizzi informazioni sensibili, non è l’unica azione che potete intraprendere per proteggere il vostro portafoglio digitale. L’implementazione dell’autenticazione a due o più fattori è un modo semplice per mantenere i vostri dati protetti e prevenire gli attacchi informatici. L’autenticazione a più fattori (MFA) è un metodo di autenticazione in cui all’utente viene concesso l’accesso a un sito web, a un’applicazione o a una piattaforma solo dopo aver fornito più fattori di verifica che ne convalidano l’identità. L’MFA offre diversi metodi di autenticazione, tra cui Face ID, scanner di impronte digitali, SMS o un’app come Google Authenticator.

Evitate di fare acquisti sul WiFi pubblico

La capacità di un criminale informatico di frapporsi tra voi e il punto di connessione rappresenta la principale vulnerabilità di sicurezza del WiFi pubblico. L’utilizzo del WiFi pubblico vi espone al rischio di cadere vittima di attacchi man-in-the-middle. Durante questi attacchi, l’utente comunica inconsapevolmente con il criminale informatico, che raccoglie e trasmette le informazioni all’hotspot, invece di connettersi direttamente all’hotspot. Se fate acquisti mentre siete connessi a una rete WiFi non protetta, un criminale informatico potrebbe vedere le vostre informazioni finanziarie e cercare di usarle per commettere una frode. Sebbene esistano modi per rimanere protetti sul WiFi pubblico, ad esempio con una VPN, è comunque consigliabile evitare di utilizzarli.

Creare password forti

Le password forti devono essere lunghe, complesse e difficili da ricordare. Le password semplici e utilizzate di frequente, come password 123 o il nome di vostro figlio, sono semplici da ricordare ma anche da decifrare per i criminali informatici. La prima linea di difesa contro i criminali informatici che si introducono nel vostro portafoglio digitale e rubano i vostri dati personali è utilizzare password forti e uniche.

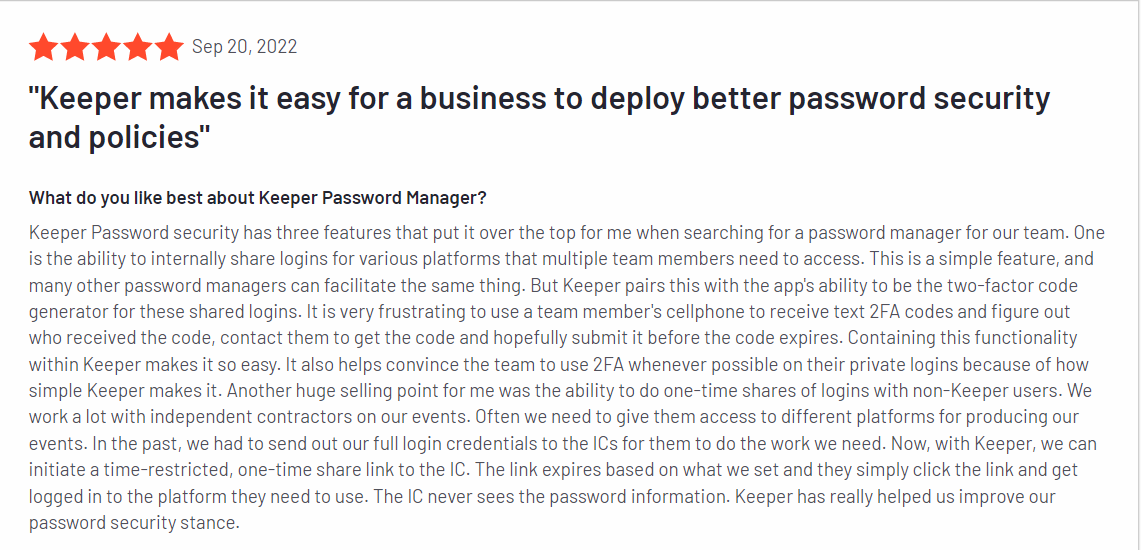

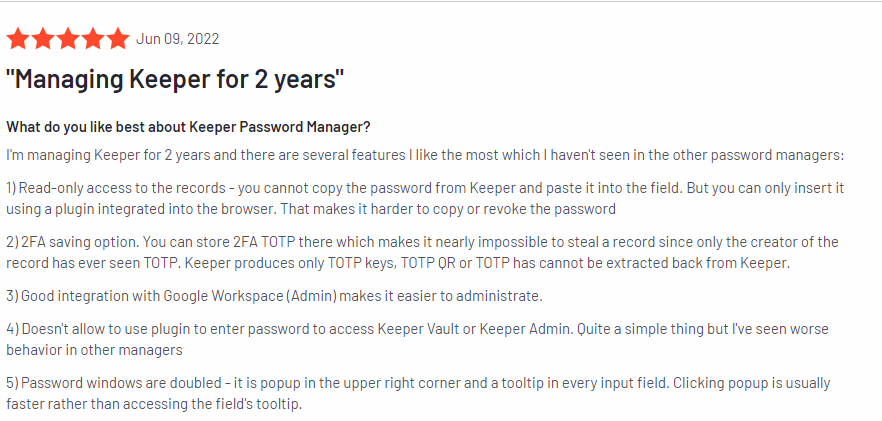

Utilizzare un gestore di password

L’uso di un gestore di password come Keeper non solo aiuta a generare password forti, ma le memorizza in modo sicuro, impedendo ai criminali informatici di accedere al vostro portafoglio digitale.

Tenere traccia delle informazioni sui pagamenti

I portafogli digitali rendono più facile che mai tenere traccia delle transazioni e delle informazioni finanziarie, tuttavia è ancora importante e altamente consigliato tenere sotto controllo la cronologia delle transazioni e gli estratti conto bancari per assicurarsi che non ci siano attività non autorizzate. Inoltre, le informazioni sui pagamenti dovrebbero essere sempre aggiornate per fornire i dettagli più accurati.

Keeper consente agli utenti di archiviare, generare e gestire in modo sicuro le proprie password, creando password casuali ad alta resistenza per ogni sito web, applicazione e servizio e archiviandole in una cassetta digitale crittografata.

Fonte: Keeper Security