4me® vi offre una piattaforma sicura per tutti i servizi delle Risorse Umane.

Vantaggi principali

- Risparmio di tempo e costi

- Erogazione dei servizi in modo più rapido ed efficiente

- Collaborazione interaziendale senza soluzione di continuità

- Minore frustrazione dei dipendenti

- Ambiente di lavoro più produttivo

- Uso efficiente delle risorse

- Riduzione dei rischi

- Maggiore responsabilità/trasparenza

Semplificate e automatizzate i vostri processi e flussi di lavoro con 4me®.

Oggi i dipendenti lavorano in un mondo digitale e ibrido. Quando si tratta di accedere ai servizi del Dipartimento Risorse Umane, si aspettano di poterlo fare con la semplice pressione di un tasto. I manager vogliono che i loro team siano felici e produttivi, evitando di perdere tempo a causa di processi inefficienti. 4me consente alle organizzazioni di ottimizzare e automatizzare l’erogazione dei servizi HR.

Una piattaforma completa per la gestione dei servizi aziendali

Le organizzazioni possono migliorare la produttività e la soddisfazione sul lavoro, rendendo più facile ai dipendenti ottenere supporto quando sono bloccati e hanno bisogno dell’assistenza di un altro reparto. La piattaforma enterprise service management (ESM) di 4me consente ai dipendenti di ottenere assistenza per ogni servizio che l’azienda mette a loro disposizione, in un unico luogo. È possibile impostare flussi di lavoro complessi tra più reparti interni e fornitori di servizi esterni. Consente di collaborare senza problemi con tutti i reparti per assistere gli stessi clienti, offrendo al contempo un unico punto di accesso al cliente per segnalare qualsiasi problema o richiedere qualsiasi servizio.

HRSM

Cosa può fare 4me per voi?

Creato per supportare i flussi di lavoro ESM oltre l’IT, 4me consente la trasformazione digitale dei processi aziendali come le risorse umane. Con 4me, i processi HR che tradizionalmente richiedono troppo tempo e sforzi possono essere automatizzati in modo semplice ed efficiente. 4me fornisce un portale intuitivo in cui tutti i dipendenti possono interagire, nella loro lingua, con il dipartimento delle risorse umane di un’organizzazione.

Ciò riguarda le richieste dei dipendenti, le richieste relative alle buste paga, la gestione dei benefit, la gestione delle offerte di impiego, l’onboarding, le valutazioni delle prestazioni, o altri servizi simili. I dipendenti autorizzati delle risorse umane possono creare modelli in modo indipendente. Grazie alla struttura intuitiva e semplice di 4me, non è necessaria alcuna formazione o competenza particolare.

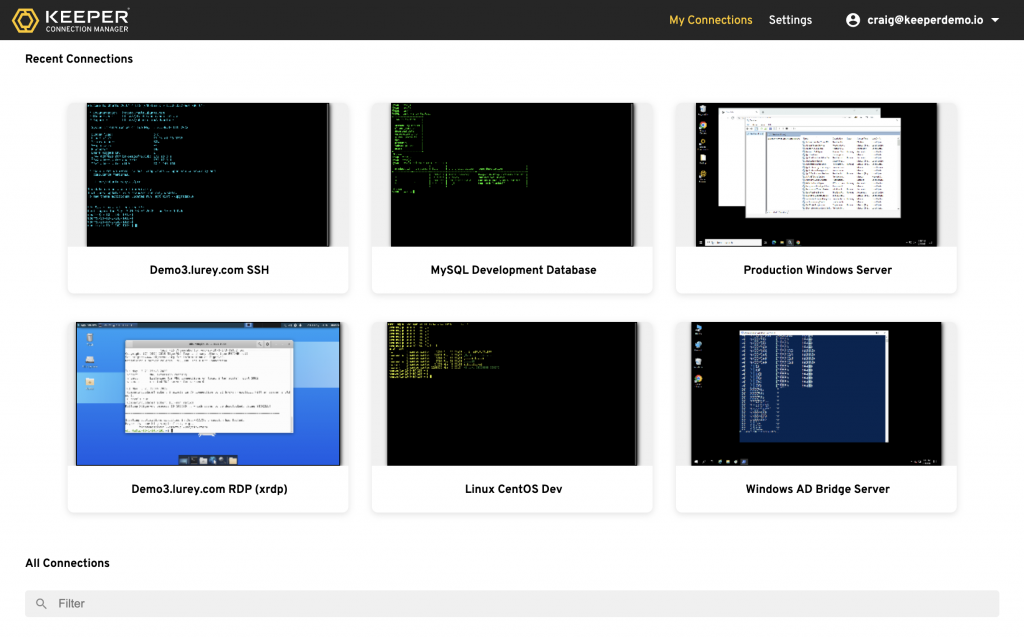

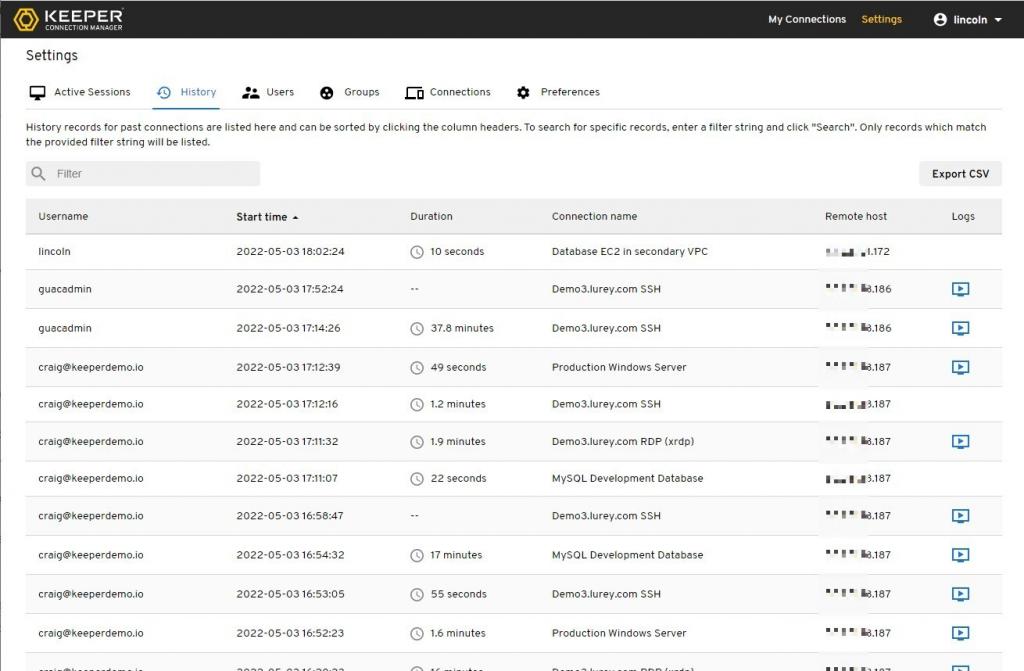

Una piattaforma sicura per tutti i servizi dell’HR

All’interno di 4me, in ciascun ambiente del cliente, è possibile creare un account di dominio di supporto con un focus sulle risorse umane. Una forte privacy e i dati crittografati end-to-end garantiscono la massima sicurezza per i dati sensibili. L’esclusiva struttura dell’account 4me consente inoltre di elaborare in modo sicuro le singole fasi di un flusso di lavoro di onboarding, ad esempio, da parte di altri account come IT, Facility Management e Security.

Migliorare la produttività e l’esperienza dei dipendenti

Semplificate e automatizzate l’erogazione dei servizi HR e fornite il servizio che i vostri dipendenti desiderano e meritano. Riceveranno il servizio di cui hanno bisogno, quando ne hanno bisogno, sia tramite web che tramite l’app 4me oppure tramite un agente virtuale. La combinazione di processi e flussi di lavoro efficienti e di un portale Self Service di facile utilizzo consente di offrire ai dipendenti un’esperienza migliore e più produttiva.

Fonte: 4me