Keeper Security è lieta di annunciare che Keeper Password Manager è stato valutato come uno dei principali password manager per le piccole, medie e grandi imprese nel Fall 2022 dagli utenti di G2, il più ampio e accreditato marketplace per il software a livello mondiale. Keeper è stato anche riconosciuto come leader nella gestione delle password in Europa e per avere il best relationship index di qualsiasi altro software di single sign-on (SSO).

Keeper Password Manager ha ottenuto il riconoscimento di Leader nelle categorie Password Manager e Single Sign-On (SSO) ricevendo recensioni positive da parte di utenti verificati.

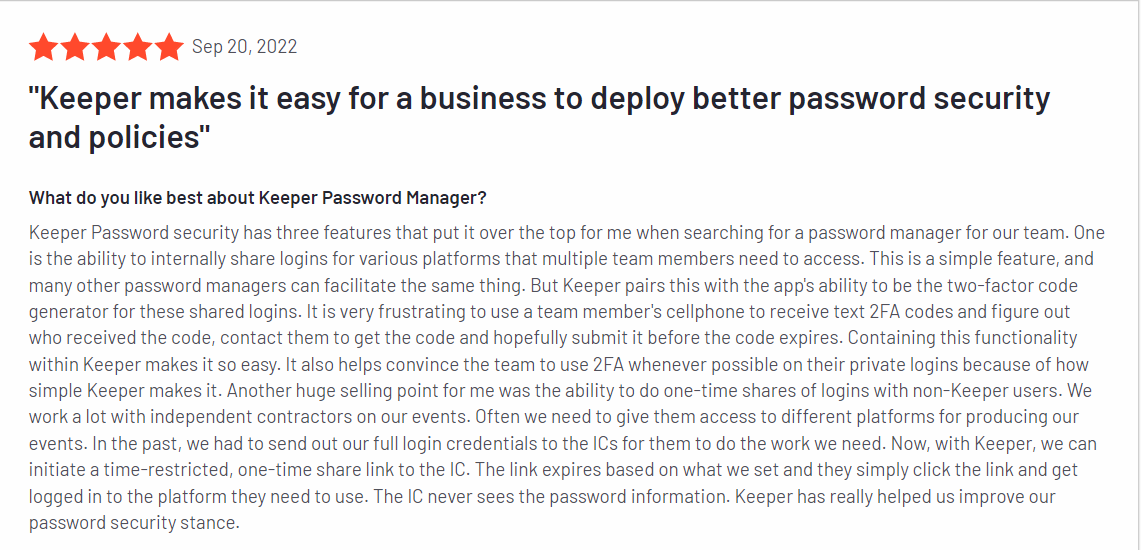

Il giudizio si basa sulle risposte date da utenti reali a ciascuna delle domande presenti nel modulo di recensione di G2. Il 97% degli utenti ha assegnato un punteggio di 4 o 5 stelle, il 94% degli utenti ritiene che il prodotto sia nella giusta direzione e gli utenti che hanno dichiarato che probabilmente cosiglieranno Keeper Password Manager sono il 95%.

Tutti i prodotti della categoria Password Manager dovevano avere le seguenti caratteristiche per essere ammessi:

- Memorizzare e salvare le password dei siti web

- Automatizzare la compilazione di moduli di password o login – Keeper compila automaticamente le credenziali di accesso in modo da non dover recuperare le password.

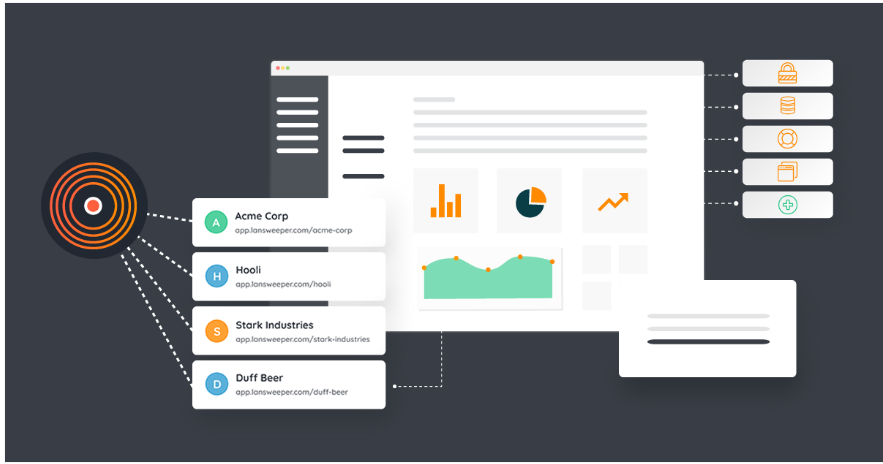

- Fornire strumenti per la condivisione sicura delle credenziali – Keeper consente la condivisione sicura da cassetta di sicurezza a cassetta di sicurezza con altri utenti di Keeper. Keeper utilizza la migliore sicurezza della categoria con un framework zero-trust e un’architettura di sicurezza zero-knowledge per salvaguardare le informazioni e ridurre il rischio di violazione dei dati.

- Integrazione con i browser o con le applicazioni – Keeper si integra con tutti i principali browser e con tutte le vostre applicazioni mobili.

- Consentire agli utenti di creare, modificare o rendere casuali le password – Keeper semplifica la modifica delle password sugli account esistenti o la creazione di password complesse e uniche per i nuovi account.

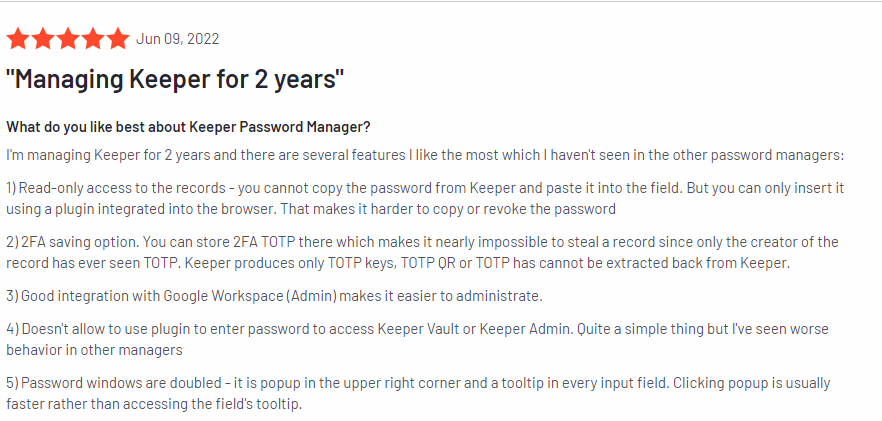

I recensori hanno notato che Keeper soddisfa le loro esigenze di gestione delle password e si sono dichiarati estremamente soddisfatti della qualità del supporto, della facilità di configurazione, dell’uso e della semplicità di gestione di Keeper. Le caratteristiche più apprezzate sono la compatibilità con più dispositivi, il generatore di password e il login rapido.

Fonte: Keeper Security