In un’era digitale in cui le violazioni dei dati non sono più una questione di “se” ma di “quando”, è fondamentale non sottovalutare l’importanza di scoprire, classificare, categorizzare e proteggere i dati sensibili. Le aziende producono e conservano enormi quantità di dati attraverso endpoint, ambienti cloud, piattaforme di collaborazione come SharePoint e OneDrive, e persino sistemi legacy come i mainframe. Senza un sistema robusto per l’identificazione e la protezione di tali dati, le imprese si espongono a rischi di violazioni normative, danni reputazionali e perdite economiche.

Questo articolo esplora l’importanza fondamentale dell’individuazione e protezione dei dati sensibili, esaminando metodi avanzati come crittografia, cancellazione e mascheramento, e fornendo indicazioni utili per i leader della sicurezza aziendale.

Perché la discovery dei dati sensibili è fondamentale

I dati sensibili sono essenziali per il funzionamento delle aziende moderne e comprendono tutto, dalle informazioni di identificazione personale (PII) dei clienti e la proprietà intellettuale, ai documenti finanziari e ai dati sanitari. La vera sfida sta nel sapere dove risiedono questi dati, come si muovono tra i sistemi e chi vi ha accesso.

Discovery e classificazione

Visibilità in tutti gli ambienti: I dati sensibili possono trovarsi in database strutturati, file non strutturati, endpoint, applicazioni cloud e mainframe. Senza visibilità, i dati rimangono vulnerabili.

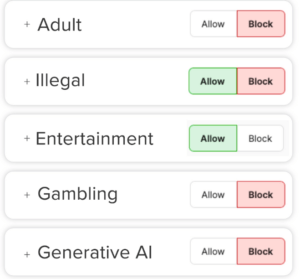

Contesto attraverso la classificazione: Una volta identificati, i dati devono essere classificati ed etichettati per determinarne il livello di sensibilità, i requisiti normativi e i protocolli di gestione appropriati. Etichette come “Confidenziale” o “Riservato” forniscono indicazioni su come gestirli in modo sicuro.

Le conseguenze della mancata protezione dei dati: Le aziende che non scoprono e non classificano adeguatamente i dati sensibili si espongono a gravi rischi. Le sanzioni per il mancato rispetto di normative come il GDPR, il CCPA e il PCI DSS possono arrivare a milioni di euro, mentre una violazione dei dati può compromettere irreparabilmente la fiducia dei clienti.

Protezione tramite Encryption, Redaction e Masking

Una volta scoperti e classificati, il passo successivo è proteggere i dati sensibili. Le soluzioni avanzate di cybersecurity offrono diversi meccanismi per garantire la sicurezza dei dati a riposo, in transito e in uso:

Encryption

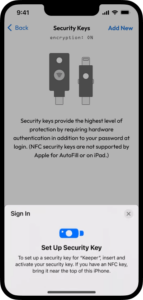

- Protegge i dati convertendoli in formati illeggibili accessibili solo con una chiave di decodifica.

- È essenziale per proteggere i dati sensibili archiviati in database, ambienti cloud e strumenti di collaborazione come SharePoint e OneDrive.

Redaction

- Rimuove in modo permanente i dati sensibili dai documenti, conservando le informazioni non sensibili.

- Comunemente utilizzata per la conformità quando si condividono dati con terzi.

Masking

- Oscura i dati sensibili sostituendoli con valori fittizi ma realistici per gli ambienti non di produzione.

- Utile per i test e le analisi del software senza esporre le informazioni sensibili reali.

5 consigli per i leader della sicurezza aziendale

- Adottare una strategia unificata per la sicurezza dei dati: Affidarsi a soluzioni eterogenee di più fornitori crea lacune nella sicurezza. Una soluzione completa garantisce l’individuazione, la classificazione e la protezione senza soluzione di continuità in tutti gli ambienti.

- Concentrarsi sulla visibilità end-to-end: Assicuratevi che la vostra soluzione sia in grado di rilevare i dati sensibili non solo nel cloud o negli endpoint, ma anche nei sistemi legacy come mainframe e database.

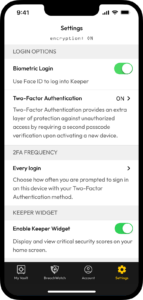

- Integrare l’automazione: Automatizzate il rilevamento dei dati, l’etichettatura e i criteri di protezione per scalare le operazioni di sicurezza senza sovraccaricare i vostri team.

- Privilegiare la protezione in tempo reale: Proteggete i dati al momento della creazione o dell’accesso con tecnologie come la crittografia automatica e il mascheramento dinamico.

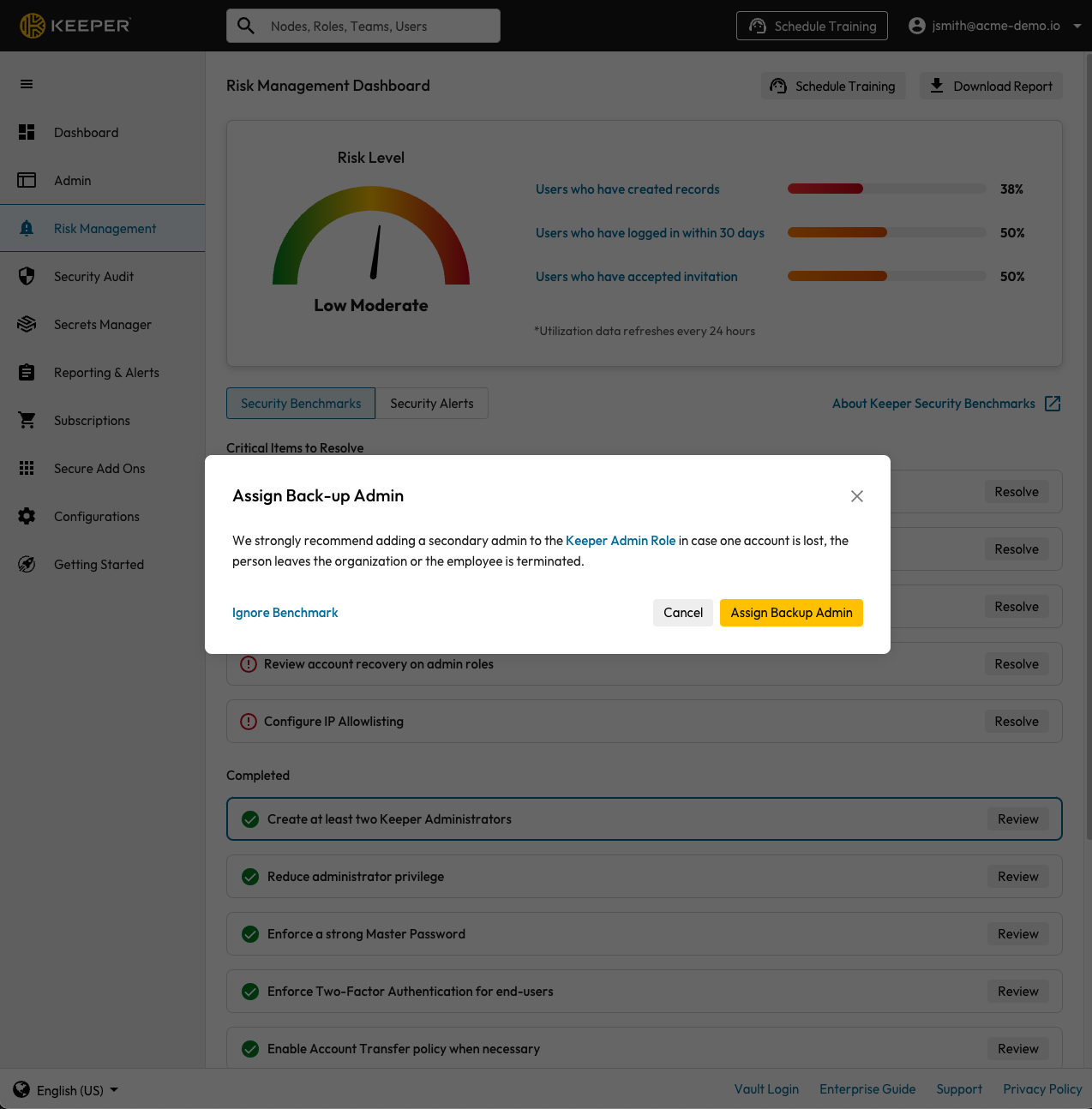

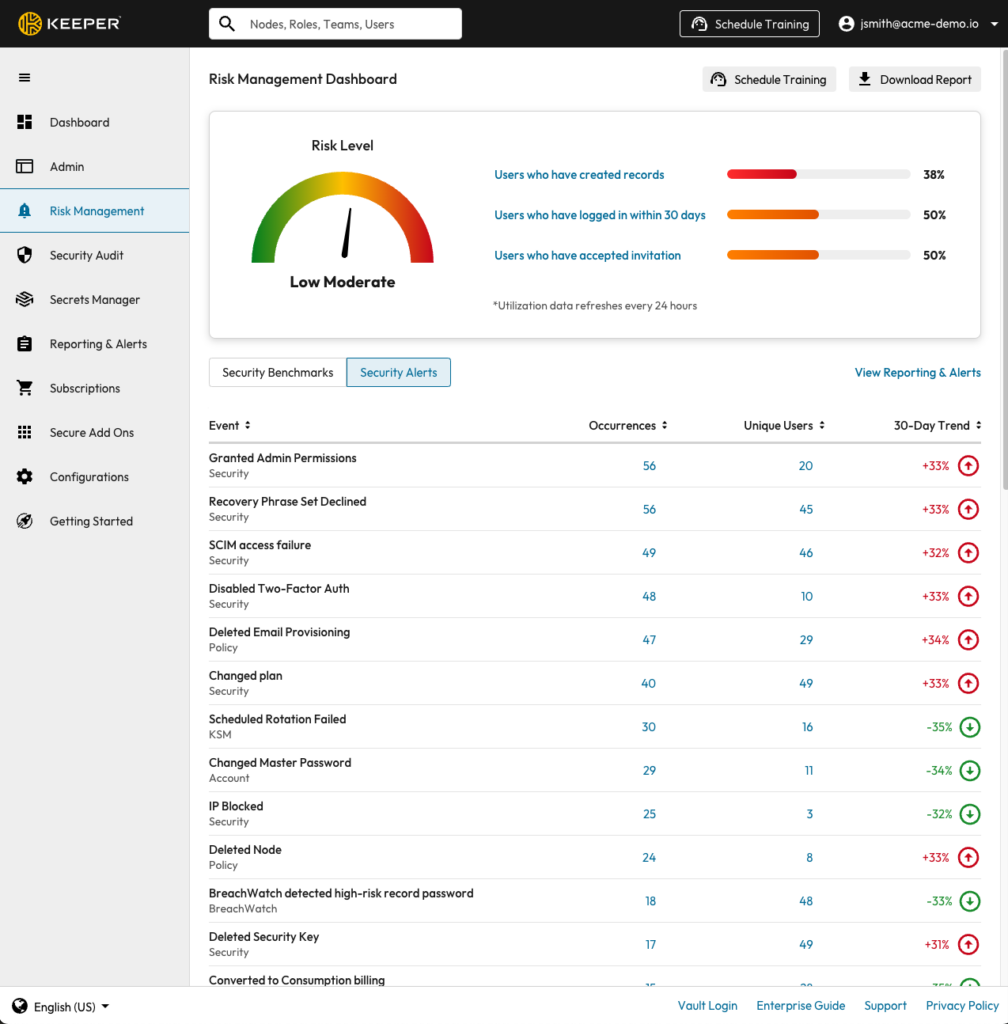

- Monitoraggio e adattamento continui: Implementate una solida reportistica e dashboard per identificare andamenti, vulnerabilità e stato di conformità, assicurando una protezione continua dei dati.

Perché scegliere una soluzione completa rispetto ad approcci frammentari?

- Elimina i silos: le soluzioni frammentarie spesso mancano di integrazione, creando silos e aumentando il rischio di lacune nella sicurezza. Una piattaforma unificata offre visibilità e controllo centralizzati.

- Semplifica la conformità: Soddisfare i requisiti normativi diventa più facile con una soluzione che offre modelli di conformità integrati e report automatici.

- Riduce i costi: La gestione di più fornitori aggiunge complessità operativa e costi. Un’unica soluzione consolida le spese di licenza, assistenza e manutenzione.

- Migliora l’efficienza operativa: Con un unico pannello per il monitoraggio e la gestione della sicurezza dei dati, i team possono rispondere agli incidenti in modo più rapido ed efficace.

- Sicurezza per gli anni futuri: È più probabile che una soluzione completa offra funzionalità scalabili e avanzate, come la crittografia a sicurezza quantistica, garantendo una protezione a lungo termine in base all’evoluzione delle minacce.

La discovery e la protezione dei dati sensibili non sono più un optional nel mondo di oggi, interconnesso e orientato alla conformità. I responsabili della sicurezza aziendale devono adottare soluzioni complete che integrino funzionalità di discovery, classification, encryption, redaction e masking. In questo modo si garantisce la sicurezza dei dati su endpoint, piattaforme di collaborazione, ambienti cloud e mainframe.

La scelta di una soluzione unificata rispetto a strumenti diversi riduce al minimo i rischi e semplifica la conformità. L’individuazione dei dati sensibili consente alle aziende di affrontare le sfide future.

In un’epoca di crescenti minacce informatiche, il costo dell’inattività supera di gran lunga l’investimento in una solida strategia di sicurezza dei dati.

Fonte: PKWARE