Wandera lavora senza sosta per portare una migliore sicurezza mobile e la tecnologia Data Management ai propri clienti. Una parte importante di questo sforzo va verso l’estensione delle loro soluzioni ad un numero sempre maggiore di organizzazioni e di dispositivi possibili. Ecco perché sono lieti di annunciare il lancio di Wandera su Windows 10 per dispositivi mobili.

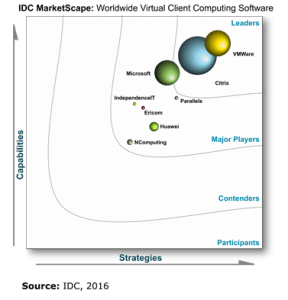

Microsoft, in qualità di leader tecnologico a livello mondiale, svolge un ruolo fondamentale nel mondo enterprise. Il Content Filtering e i servizi di Data Management di Wandera sono ora a disposizione delle imprese che operano con Windows 10 Mobile.

I benefici

Ecco un breve elenco di quello che avrete con il nuovo supporto per Windows 10 Mobile.

- Gestione dei dispositivi unificata. Tutte le organizzazioni che hanno come dispositivi mobili Apple, Samsung e ora Windows 10 possono usufruire dei benefici di Wandera.

- Incremento della produttività e un ritorno diretto dell’investimento con il controllo senza eguali e visibilità sull’utilizzo dei dati mobili.

- Sicurezza preventiva mobile con la soluzione Content Filtering di Wandera, limitando in modo proattivo l’accesso ai rischi mobili noti e prevenendo i problemi prima che si verifichino.

Perché Windows 10 Mobile?

Molti degli attuali clienti hanno sperimentato un incredibile successo con Wandera. Ma senza coprire l’intera gamma dei dispositivi a livello aziendale, un vasto e importante gruppo di clienti non poteva usufruire della produttività e sicurezza che Wandera fornisce.

Microsoft è da tempo un innovatore globale nel settore enterprise. All’inizio di quest’anno, ha annunciato che oltre 200 milioni di dispositivi utilizzano Windows 10 a livello globale. E con il 90% delle imprese che utilizzano Windows sui loro desktop e laptop, non è una sorpresa che molti scelgano di utilizzare Windows 10 sui propri dispositivi mobili.

Windows 10 Mobile è attualmente disponibile per i seguenti smartphone: HP Elite x3, Lumia 1520, Lumia 950, Lumia 950 XL, Lumia 930, Lumia 830, Lumia 730, Lumia 735, Lumia 640 XL, Lumia 640, Lumia 635, Lumia 535, Lumia 532, Lumia 540 e Lumia 435. Questi dispositivi hanno dimostrato essere straordinariamente popolari tra i clienti aziendali, grazie alla stretta integrazione con le principali applicazioni Microsoft, come Office 365.

Con questo lancio Wandera offre una soluzione unificata di Data Management ed Enterprise Mobile Security per le aziende che lavorano con diversi tipi di dispositivi mobili.

Wandera offre alle aziende che utilizzano Windows 10 su dispositivi mobili un livello senza precedenti di visibilità delle attività dei loro dispositivi aziendali. Inoltre è incluso un insieme di controlli a livello di dati che non sono possibili con altri tipi di tecnologie.

La soluzione unica di Wandera riduce i costi e migliora la produttività – generando successivamente un sostanziale ritorno sugli investimenti.

Con questa nuova versione le potenti funzioni di Content Filtering di Wandera sono estese agli utenti mobili di Windows 10. Il Content Filtering impedisce agli utenti di caricare e divulgare dati sensibili. Inoltre limita in modo proattivo l’accesso alle note categorie di applicazioni rischiose, quali adulti e il gioco d’azzardo.

Fonte: Wandera