Solo pochi giorni dopo che il termine “Fake News” è stato coniato come “Word of the Year”, un altro fake ha conquistato le prime pagine. Questa volta è sotto forma di un’app.

Lo scorso fine settimana è stato rivelato che oltre un milione di utenti Android hanno scaricato una versione falsa dell’applicazione di messaggistica, WhatsApp, dal Play Store ufficiale.

L’imitazione, denominata “Update WhatsApp Messenger”, è stata abbastanza convincente per incoraggiare gli utenti ad installare l’aggiornamento senza sospettare di nulla. Al contrario, le persone stavano inconsapevolmente infettando i loro telefoni e tablet con software dannoso.

La falsa applicazione è stata svelata quando una vittima dell’attacco ha scavato un pò più in profondità e ha segnalato l’applicazione agli utenti di Reddit. L’utente Reddit ‘DexterGenius’ ha decompilato la versione falsa di WhatsApp e ha scoperto che era una sorta di promotore per il download di altre applicazioni.

Fortunatamente è stato rimossa dal Play Store prima che potesse colpire di nuovo.

Come individuare un’applicazione falsa

La ragione per cui questa imitazione era così credibile ha messo in discussione le nostre idee preconcette di applicazioni false. In primo luogo, ci viene spesso detto di fare attenzione alle recensioni. Se sono abbondanti e favorevoli, allora sicuramente l’app in questione è legittima, è giusto? “Update WhatsApp Messenger “, tuttavia, vantava più di 4.000 recensioni a cinque stelle, mostrando che questa operazione era più sofisticata di altre.

In secondo luogo, prima di installare qualsiasi nuova applicazione, è sempre consigliato fare un pò di ricerca e guardare il nome dello sviluppatore. In questa occasione, l’unico fattore di distinzione tra il vero nome dello sviluppatore e i truffatori è stato uno spazio dopo ‘WhatsApp Inc.’ A causa dello sfondo bianco e di un marchio convincente, è stato estremamente difficile da individuare.

E spiacevole che, anche dopo tanti sforzi da parte di Google per impedire alle applicazioni malevoli di entrare nel Play Store, applicazioni come queste ancora riescono a scivolare attraverso la rete.

Applicazioni false, conseguenze reali

Non è la prima volta che un’applicazione falsa o maligna è stata individuata nel Play Store e sicuramente non sarà l’ultima. All’inizio di quest’anno Google ha rivelato che due milioni di utenti sono caduti vittime di malware nascosti in oltre 40 applicazioni false. Questo problema non è limitato a Android – ma anche ad Apple.

Come abbiamo visto, le truffe sono sempre più sofisticate e le conseguenze per un’impresa possono essere devastanti. Basta un dispositivo infetto per causare una perdita di dati all’interno di un’organizzazione.

Pertanto, è indispensabile che le organizzazioni investano in una soluzione di sicurezza che dia loro la piena visibilità di quali applicazioni vengono utilizzate nel loro parco di device mobili.

Introduzione agli App Insights

Non preoccuparti; Wandera ha una soluzione che si chiama App Insights.

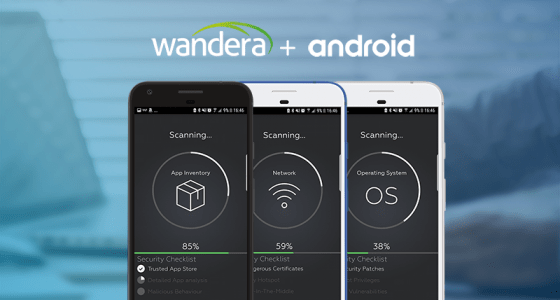

App Insights inizia fornendo un elenco completo delle applicazioni che vengono utilizzate su tutti i dispositivi mobili aziendali, con il numero di dispositivi su cui è installata l’applicazione, i dettagli della versione e metadati aggiuntivi. Questo è esattamente il tipo di informazione che il tuo team IT necessita per prendere decisioni su quali applicazioni sono sicure per l’utilizzo aziendale.

Il report fornisce inoltre una valutazione completa della sicurezza per ogni applicazione. Ciò include un’analisi delle autorizzazioni richieste e delle risorse di rete accessibili dall’app. Se un membro del tuo team sta eseguendo una versione più vecchia di un’app, App Insights può contrassegnarla per te.

Questi sono importanti indicatori della sicurezza delle applicazioni e gli amministratori possono utilizzare queste informazioni per assicurare che solo le ultime applicazioni e le più sicure siano installate su tutti i dispositivi mobili.

Nel caso di “update WhatsApp Messenger, l’applicazione falsa ha chiesto autorizzazioni più invasive rispetto all’applicazione ufficiale; che hanno portato alla sua successiva scomparsa. Con gli App Insights questi incidenti possono essere contenuti e impediti prima che i dati aziendali vengano messi a rischio.

App Insights è solo uno degli elementi della soluzione di sicurezza di Wandera. Funziona insieme a continue scansioni delle app per identificare quelle “false” attaverso rete. Wandera utilizza una serie di tecniche avanzate per rilevare anomalie, monitorare e contrassegnare traffico insolito per individuare eventuali vulnerabilità che potrebbero portare a una perdita di dati. Wandera va oltre i dati cellulari, eseguendo valutazioni di sicurezza continue per monitorare il traffico e connessioni sospette.

Fonte: Wandera