4me offre agli MSP la collaborazione mantenendo il controllo in modo da poter offrire un servizio a valore aggiunto.

La soluzione per i MSP

Gli MSP necessitano di alcuni requisiti unici per il loro strumento di service management. Una delle preoccupazioni che hanno i loro clienti (oltre ai costi di servizio) è il livello di servizio fornito. Fornire un report sul livello di servizio in tempo reale può sembrare un pò preoccupante, ma gli MSP che sono in grado di fornirlo ai loro clienti hanno un vantaggio competitivo significativo. Soprattutto quando i loro clienti sanno che i dati non possono essere manomessi.

Offrire ai clienti, un mezzo sicuro ed efficiente per instradare i ticker dai loro utenti finali al team di supporto interno corretto e quindi all’MSP responsabile, è un altro requisito chiave per il successo delle soluzione di outsourcing.

Più velocemente un MSP offre a un nuovo cliente la possibilità di passare i ticket, più breve è il periodo di transizione e prima l’MSP puo addebitare i propri servizi. Eventuali ritardi hanno conseguenze finanziarie dirette per l’MSP.

“Definire il service catalog e registrare tutti gli SLA non è un lusso per un managed service provider, ma riguarda il suo core business e deve essere fatto bene. 4me è l’unica soluzione ITSM in cui sia possibile gestire servizi condivisi e dedicati senza alcuna personalizzazione.” Senior ITSM Consultant, techwork

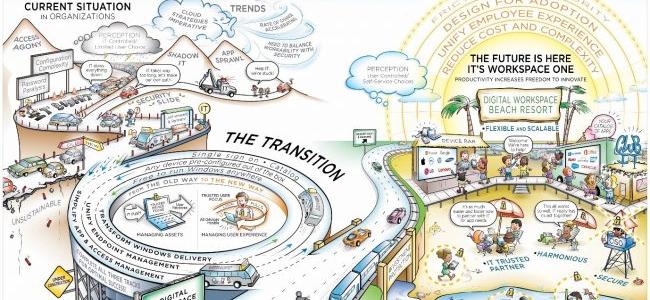

Collaborazione mantenendo il controllo

Quando un MSP, insieme al suo cliente, decidono di lavorare con 4me, entrambi hanno il proprio ambiente di service management sicuro che è possibile configurare per soddisfare le proprie esigenze. Entrambe le parti beneficiano del monitoraggio in tempo reale dei livelli di servizio e della collaborazione senza interruzioni quando dispongono di un proprio account 4me. Inoltre, il cliente può utilizzare il proprio ambiente 4me per collegarsi con gli altri MSP e l’MSP può utilizzare il proprio account 4me per connettersi con altri clienti.

La configurazione di ogni account 4me è controllata dall’organizzazione che lo possiede ed è protetta per garantire che possano vedere solo le informazioni che l’altra organizzazione ha permesso loro di vedere. Assicurando che ogni cliente e ogni MSP abbia il proprio ambiente 4me, essi controllano non solo come è configurato per supportare in modo ottimale il proprio processo interno, ma hanno anche un controllo completo sui costi.

Fonte: 4me