Occulta le applicazioni aziendali, isolandole da utenti non autorizzati per prevenire la diffusione di ransomware e altre minacce.

Ericom Software, leader nelle soluzioni di accesso sicuro al web e alle applicazioni, ha annunciato l’introduzione di Ericom Application Isolator, una nuova soluzione che si integra con le VPN esistenti e i firewall di nuova generazione per proteggere le applicazioni e i dati aziendali dai rischi alla sicurezza associati a troppi diritti di accesso all’interno della rete.

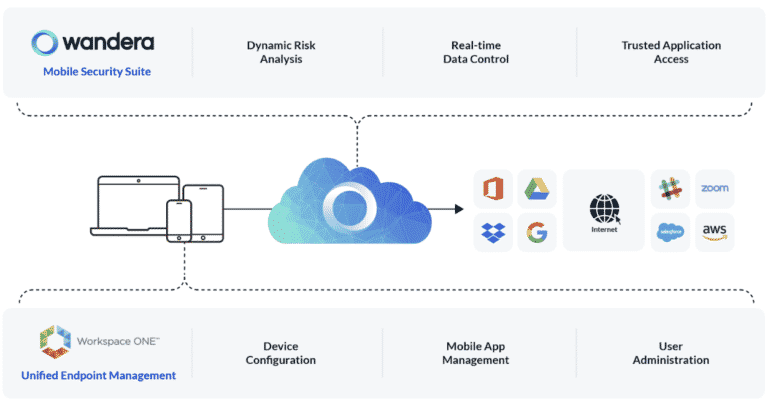

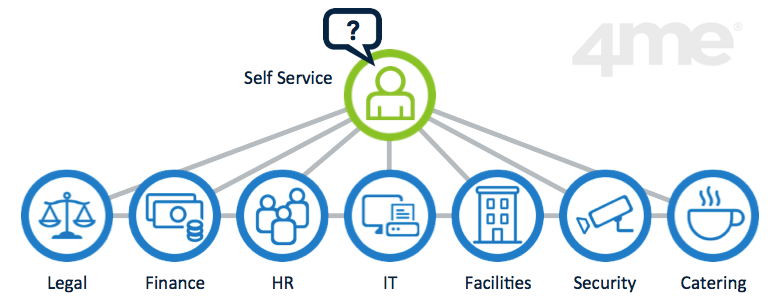

Il software Ericom Application Isolator è il modo semplice, economico e gratuito (per la versione standard) per aggiungere controlli di sicurezza Zero Trust Network Access (ZTNA) alle VPN e alle reti aziendali esistenti. Elimina il rischio di un accesso troppo ampio al sistema, limitando automaticamente l’accesso remoto e interno alle applicazioni e alle risorse solo a quanto richiesto dagli utenti dell’organizzazione. Oltre a imporre gli accessi con privilegi minimi, oscura anche le applicazioni agli utenti non autorizzati, isolandole così dagli attacchi. Poiché gli aggressori non possono vedere applicazioni, database e altre risorse sulla rete, non possono lanciare attacchi di tipo lateral movement . Questo approccio aiuta a fermare la diffusione del malware, come i nuovi ceppi di ransomware bloccanti e pericolosi che sembrano fare notizia quasi ogni giorno.

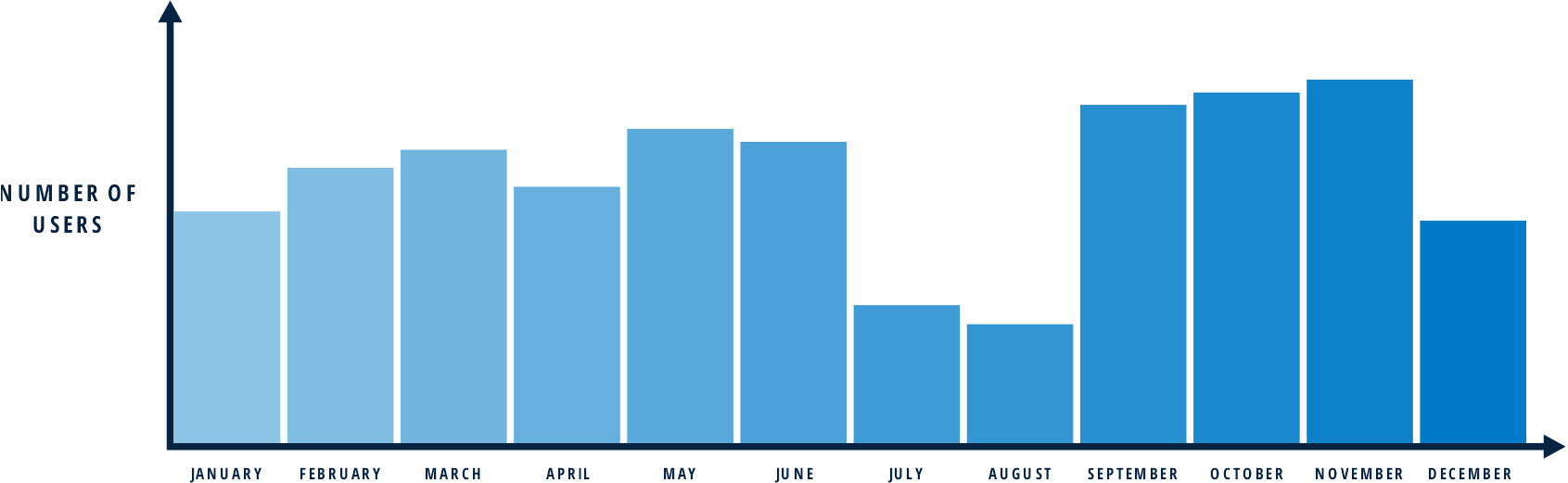

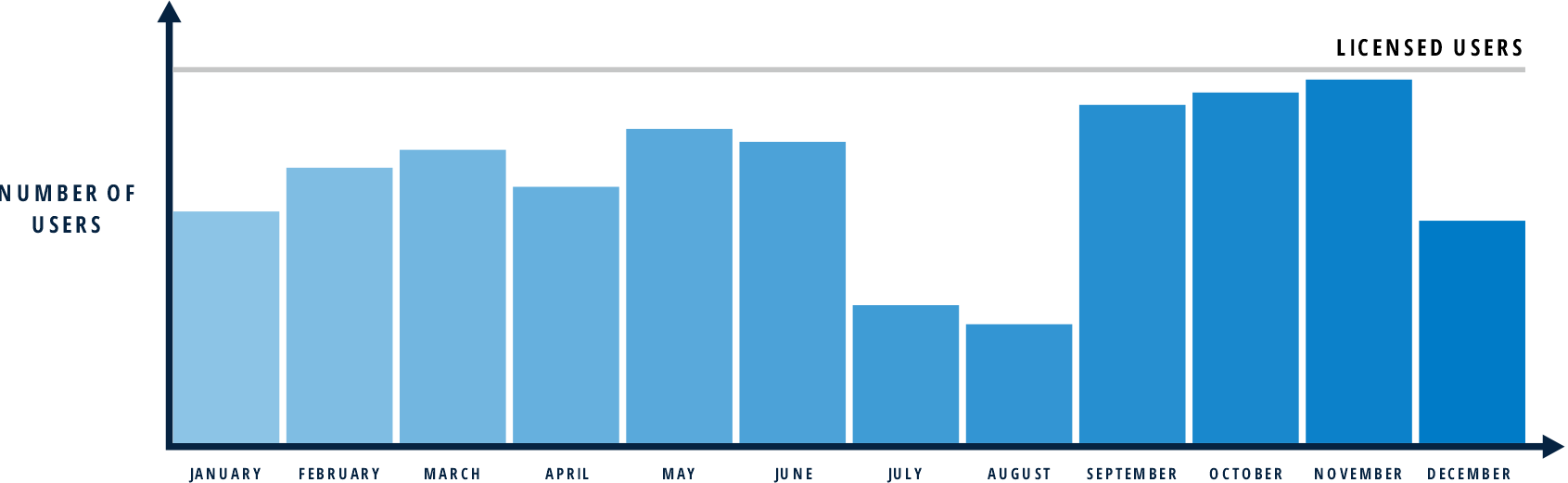

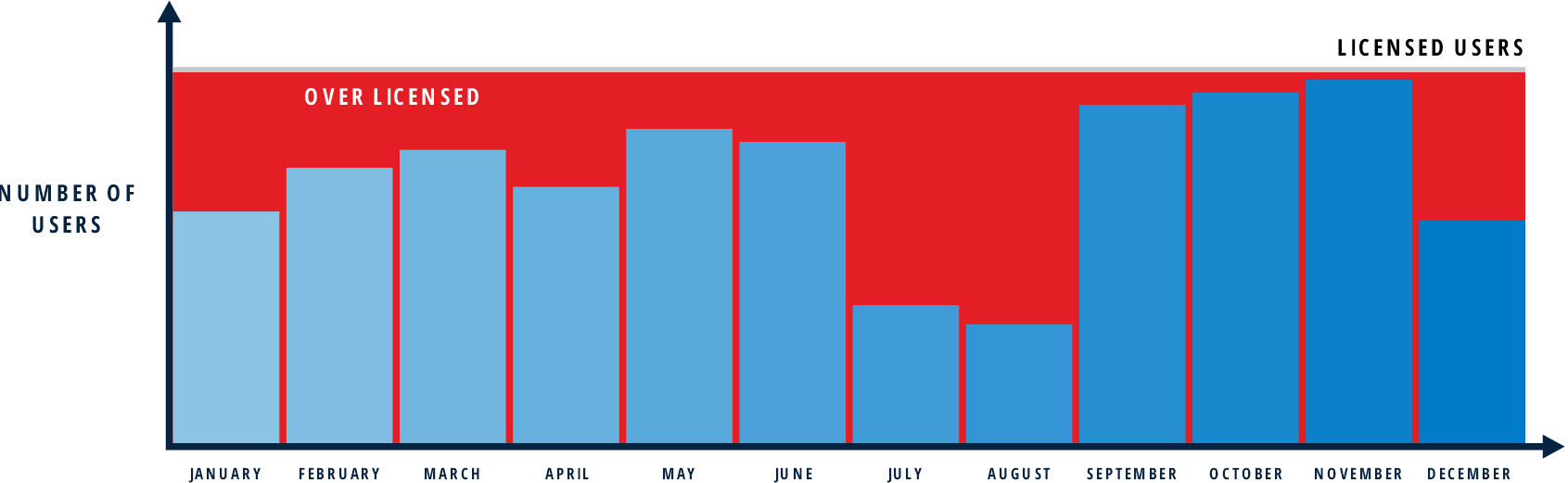

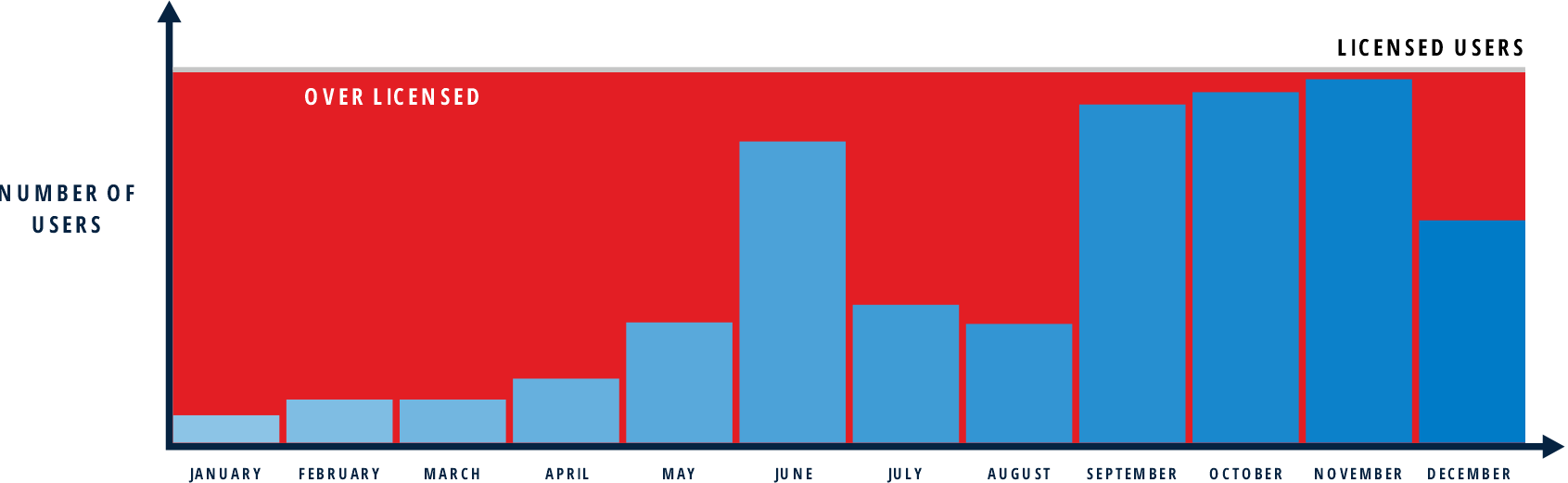

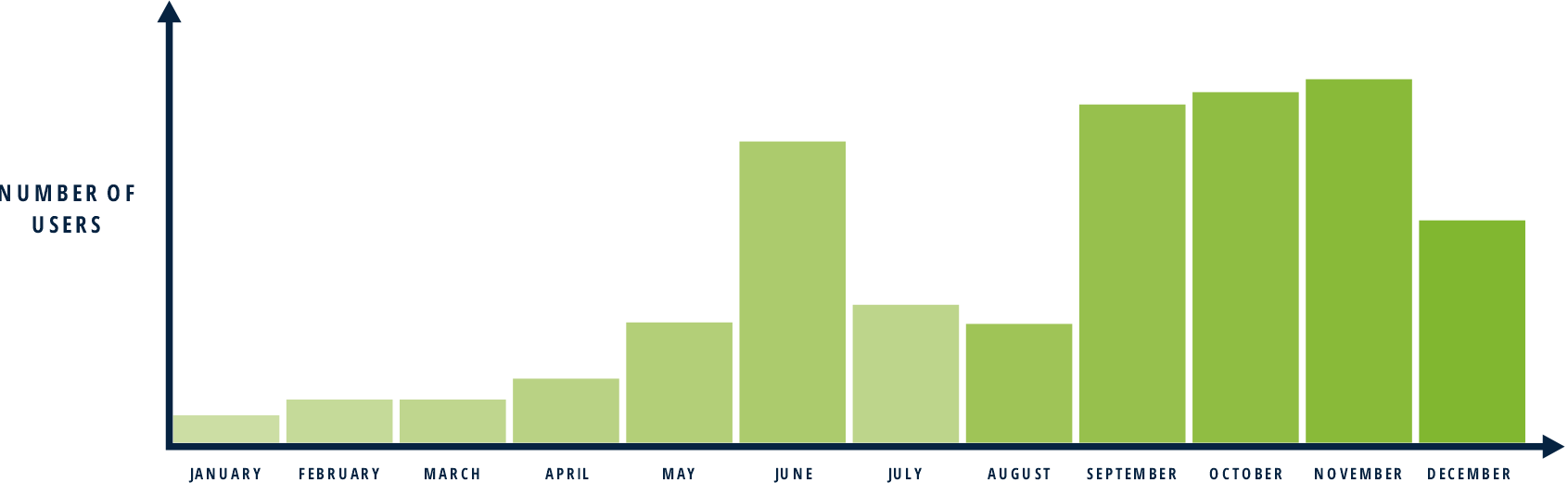

Ericom Application Isolator affronta i rischi per la sicurezza delle reti moderne e la realtà delle modalità di accesso e di utilizzo. Le reti di oggi sono molto diverse da quelle di dieci anni fa. Le applicazioni sono distribuite tra i datacenter e il cloud, e gli utenti si aspettano un accesso continuo in qualsiasi momento da qualsiasi luogo e su qualsiasi dispositivo. I presupposti di fiducia basati sul perimetro, ormai superati, espongono le aziende in una situazione di rischio significativo. In ufficio, gli utenti connessi hanno accesso illimitato alla rete. Anche le VPN si “fidano” pienamente degli utenti remoti una volta che si collegano e garantiscono loro un accesso di rete ampio. Questa portata illimitata espone ampie superfici di attacco, consentendo una facile diffusione laterale quando un dispositivo connesso viene compromesso, rubato o smarrito.

Le chiusure e le restrizioni associate alla pandemia COVID-19 hanno creato problemi finanziari per molte aziende. Anche quelle che non hanno subito un impatto immediato stanno congelando i budget e gli aggiornamenti di sicurezza pianificati a favore del mantenimento dei processi in corso e della sicurezza dei dipendenti. Con i progetti IT pianificati in attesa, le organizzazioni stanno invece raddoppiando le VPN esistenti per connettere la loro nuova forza lavoro a distanza alle applicazioni e ai dati di cui hanno bisogno – ed esponendo involontariamente le applicazioni e i dati nelle reti aziendali ad alti rischi.

Ci siamo resi conto che le reti e le VPN esistenti necessitavano di un semplice aggiornamento della sicurezza per affrontare questo rischio in modo efficiente e a basso – o nullo – costo per le organizzazioni. Il nostro obiettivo era quello di rendere le applicazioni e le risorse invisibili agli hacker se fossero riusciti a entrare in una rete, in modo che gli attacchi lateral movement siano impossibili. Questo aggiornamento doveva limitare l’accesso anche agli utenti autenticati, alle sole app specifiche che devono utilizzare, riducendo così il rischio di attacchi interni.

Ericom Application Isolator offre un modo semplice e a basso impatto di fornire alle VPN e alle reti aziendali esistenti sicurezza Zero Trust Network Access, una parte fondamentale del framework Secure Access Service Edge (SASE) di Gartner. Soprattutto, è progettato per funzionare con le principali VPN e NGFW di aziende come Cisco, Palo Alto Networks, Check Point, Fortinet, Fortinet, Forcepoint, OpenVPN e altre ancora, quindi non è necessario sostituire le apparecchiature esistenti.

Per aiutare le organizzazioni a migliorare immediatamente la sicurezza delle loro reti, Ericom offre una Standard Edition gratuita della soluzione Ericom Application Isolator. Questa versione del software può essere scaricata qui, senza alcun obbligo. E’ disponibile anche l’Advanced Edition a basso costo che include caratteristiche e funzionalità aggiuntive, come l’automatizzazione del processo di definizione delle policy di accesso sicuro interno e remoto per utente, anche per organizzazioni con migliaia di utenti.

Vi invito a scaricare il software e a provarlo. Credo che troverete un modo potente per dare alla vostra rete un impulso Zero Trust Security e per sperimentare in prima persona quanto sia semplice da usare. Iniziate subito scaricando l’applicazione Ericom Application Isolator Standard Edition gratuita.

Fonte: Ericom Software – David Canellos – CEO | Ericom