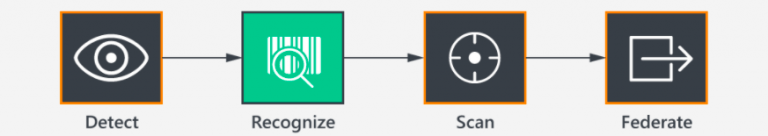

La release di gennaio 2021 di Lansweeper aggiunge il riconoscimento dei dispositivi senza credenziali alla tecnologia di rilevamento principale.

La ultima release, 8.2.100, estende e migliora le capacità di rilevamento IT di Lansweeper aggiungendo il pezzo finale del puzzle: una tecnologia di riconoscimento dei dispositivi unica.

La nuova tecnologia di riconoscimento dei dispositivi trasforma i dati di rete, come l’indirizzo MAC, in un dispositivo specifico, fornendo dettagli accurati di tipo, modello e sistema operativo con un livello di precisione senza precedenti. Combinata con la migliore tecnologia di scansione agentless di Lansweeper – sia passiva tramite Asset Radar che scansione attiva – l’ultima versione ora si traduce in più di 80 nuovi tipi di dispositivi e una migliore categorizzazione degli stessi, il tutto sommato ad una migliore precisione dell’inventario.

“La combinazione di questa esclusiva capacità di riconoscimento dei dispositivi con la nostra impareggiabile capacità di rilevamento agentless è un passo importante nella realizzazione della nostra visione ITAM 2.0, per consentire a ogni organizzazione di gestire e proteggere la propria infrastruttura IT attraverso la comprensione del proprio patrimonio IT”.

Dave Goossens, CEO di Lansweeper

Le sfide dell’IT e dell’IoT

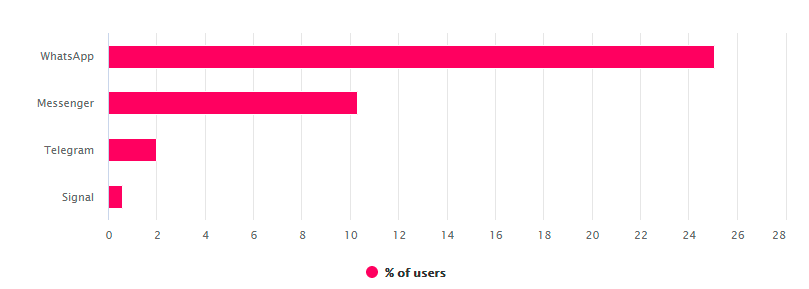

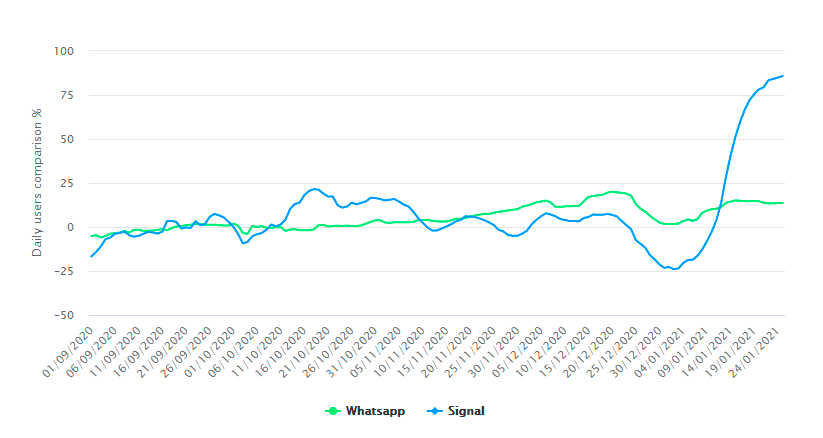

L’International Data Corporation (IDC) prevede che ci saranno più di 41 miliardi di dispositivi e IoT connessi entro il 2025, con una domanda crescente di applicazioni intelligenti e dispositivi indossabili. Tuttavia, più della metà delle aziende non ha idea di quanti dispositivi siano connessi alla propria rete aziendale o accedano alle risorse aziendali da una rete domestica; esponendoli a un grande rischio di accesso non autorizzato, furto di dati e potenziali attacchi malware e ransomware.

Ogni nuovo dispositivo aggiunto a una rete porta con sé la responsabilità di identificare e gestire correttamente le nuove vulnerabilità di sicurezza, e le aziende devono affrontare queste preoccupazioni poiché il numero di dispositivi connessi aumenta rapidamente. Con questa integrazione, Lansweeper sta introducendo il riconoscimento unico dei dispositivi per dare vita alla visione di Lansweeper dell’ITAM 2.0 per le aziende di tutto il mondo.

Recentemente Lansweeper ha acquisito Fing, leader nel riconoscimento dei dispositivi. Con il potente riconoscimento del dispositivo senza credenziali, ora è un ottimo momento per iniziare a valutare Lansweeper.

Fonte: Lansweeper