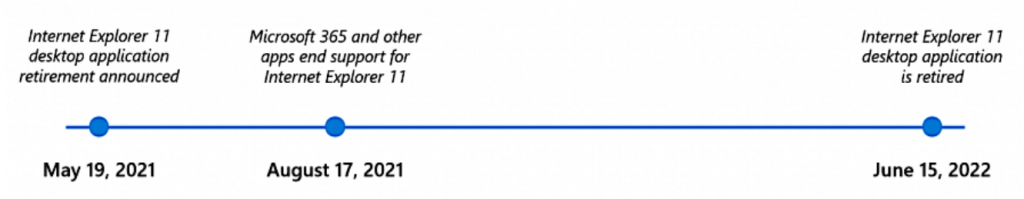

Internet Explorer 11 ha terminato il suo ciclo di vita il 15 giugno 2022. Ciò significa che per la maggior parte delle versioni di Windows, l’utilizzo di Internet Explorer 11 non sarà più possibile. Microsoft ha definito in modo dettagliato le fasi di fine del ciclo di vita per facilitare il passaggio al nuovo browser, compresa la fine del supporto per i servizi Microsoft 365 il 17 agosto 2021.

Fine del supporto dell’applicazione desktop Internet Explorer 11

Il passo successivo al termine del ciclo di vita di IE11 sarà il ritiro dell’applicazione desktop di Internet Explorer 11 sulla maggior parte delle versioni di Windows 10 supportate.

Microsoft ha spiegato in dettaglio le ragioni di questa decisione nel post sul blog dedicato al ritiro di IE11. Una migliore compatibilità, una maggiore produttività e una migliore sicurezza del browser sono i tre motivi principali per cui Microsoft sta abbandonando Internet Explorer 11, introdotto nel 2013.

Nelle Q&A, Microsoft ha specificato che i seguenti elementi non saranno interessati da questo ritiro:

- Modalità Internet Explorer su Microsoft Edge

- Piattaforma Internet Explorer (MSHTML/Trident), compreso WebOC

- Applicazione desktop Internet Explorer 11 su:

- Windows 8.1

- Extended Security Updates (ESU) di Windows 7

- Windows Server SAC (tutte le versioni)

- Windows 10 IoT Long-Term Servicing Channel (LTSC) (tutte le versioni)

- Windows Server LTSC (tutte le versioni)

- Windows 10 client LTSC (tutte le versioni)

Dopo il 15 giugno 2022, l’applicazione desktop Internet Explorer non sarà più supportata e verrà disattivata, reindirizzando automaticamente gli utenti a Microsoft Edge. Le organizzazioni che dispongono di siti web o applicazioni Internet Explorer sono incoraggiate a passare alla modalità Internet Explorer in Microsoft Edge, che sarà supportata almeno fino al 2029.

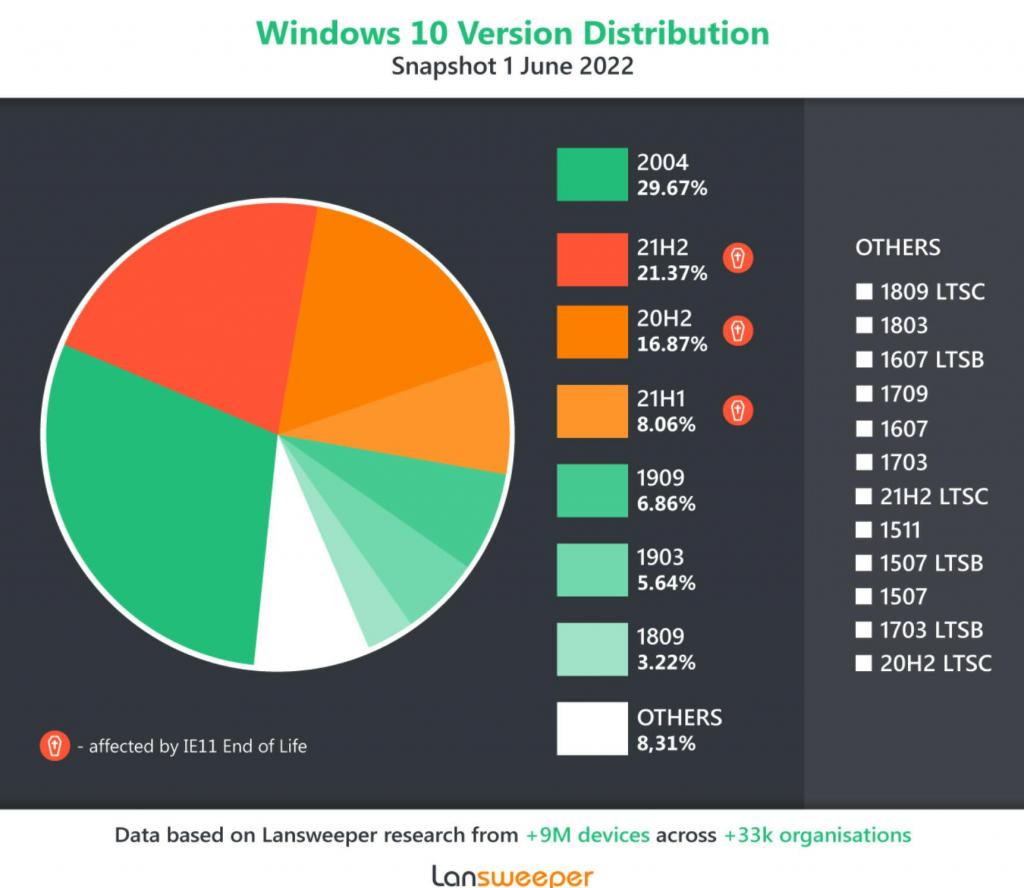

Se osserviamo i nostri dati, possiamo notare che oltre il 46% dei dispositivi Windows 10 può essere interessato dalla fine del ciclo di vita di IE11 in qualsiasi momento dopo il 15 giugno 2022.

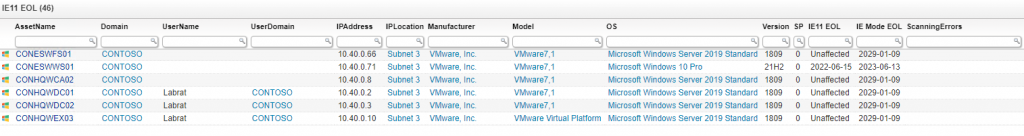

La modalità IE su Microsoft Edge seguirà le date di fine vita di Windows 10 per le rispettive versioni. Ciò significa che nel corso del tempo, man mano che le versioni di Windows 10 attualmente supportate giungeranno a fine vita, lo stesso accadrà per la modalità IE di Microsoft Edge. Per aiutarvi a gestire meglio Internet Explorer 11 e il suo termine del ciclo di vita, di seguito trovate un report che fornisce una panoramica per ogni vostro dispositivo su quando terminerà il supporto di Internet Explorer 11.

Eseguite il report EOL di Internet Explorer 11

Se cercate altre opzioni per gestire il termine del ciclo di vita di Internet Explorer 11, nel blog Internet Explorer 11 end-of-life Pro Tips sono disponibili ulteriori risorse che riguardano la scansione dell’utilizzo di Internet Explorer 11 e la scansione dell’impostazione dei criteri di gruppo per la disattivazione di Internet Explorer 11.

Fine del ciclo di vita delle applicazioni e dei servizi di Microsoft 365

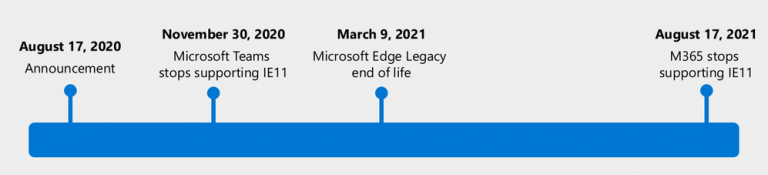

Microsoft ha annunciato il suo piano per il termine del ciclo di vita di Internet Explorer 11 nel 2020. Una delle fasi principali di questo processo è stata la fine del supporto per le applicazioni e i servizi Microsoft 365 il 17 agosto 2021.

Se state ancora utilizzando Internet Explorer 11, ci saranno alcune eccezioni come elencato da Microsoft nel suo blog:

– Outlook Web App: Gli utenti che accedono con account AAD continueranno a ricevere l’esperienza OWA completa ma non riceveranno nuove funzionalità a partire dal 17 agosto 2021, mentre gli utenti che accedono con account Microsoft (MSA) saranno reindirizzati a Outlook Web App Light.

– Aprire con Explorer/Visualizzare in Esplora file (SharePoint): Siamo consapevoli che alcuni clienti potrebbero continuare a utilizzare Open con Explorer e View in File Explorer (accessibili solo in IE11) per accedere alle librerie di documenti. Per evitare interruzioni, per il momento questi clienti potranno utilizzare queste funzioni quando accedono a una libreria di documenti in IE11. Queste funzioni rimangono in maintenance mode e non sono oggetto di ulteriore sviluppo. Incoraggiamo tutti i clienti a passare a un browser moderno e alla sincronizzazione di OneDrive per una migliore esperienza utente e un più facile accesso ai file. Per ulteriori informazioni su come preparare l’ambiente SharePoint alla fine del supporto di IE11, leggete questo articolo.

Non tutti gli altri servizi saranno terminati immediatamente. Microsoft afferma che “Tutte le altre applicazioni e i servizi verranno eliminati gradualmente nel corso di settimane e mesi per garantire una fine del supporto senza problemi, con ogni applicazione e servizio che verrà eliminato gradualmente in base a programmi indipendenti”. Tuttavia, non sono disponibili dettagli su quale servizio sarà eliminato in modo specifico, quindi è meglio prepararsi prima del 17 agosto.

Per evitare che si verifichino problemi, è meglio assicurarsi che gli utenti non utilizzino Internet Explorer per accedere ai servizi Microsoft. Un modo per verificare è ottenere un elenco dei browser predefiniti per assicurarsi che nessuno utilizzi Internet Explorer come browser predefinito.

Eseguite il report per ottenere una panoramica dei browser predefiniti

Fonte: Lansweeper