Il Cloud Computing Compliance Criteria Catalogue (C5) è un framework sviluppato dal BSI (l’Ufficio Federale tedesco per la sicurezza informatica) rivolto ai provider di servizi cloud, come Xurrent.

L’attestato C5 prevede una valutazione dei controlli di sicurezza in diversi ambiti, tra cui organizzazione, crittografia, sicurezza fisica e sicurezza operativa.

Ciò che rende il C5 particolarmente rilevante è la sua attenzione alla trasparenza in merito a dove vengono trattati e archiviati i dati, che è fondamentale per le aziende soggette alle normative europee sulla protezione dei dati.

C5 include inoltre:

- L’analisi dei processi organizzativi, dei controlli tecnici e della sicurezza fisica

- La produzione di report dettagliati condivisibili con clienti e stakeholder

- La verifica indipendente da parte di auditor terzi, che accertano la conformità ai controlli e alle misure di sicurezza richiesti

Perché l’attestato C5 è importante per i clienti ITSM

Se ti interessano:

- La sicurezza nel cloud

- La compliance normativa

- La resilienza operativa

- La protezione dei dati

… allora l’attestazione C5 fa davvero la differenza.

- Maggiore sicurezza e conformità

I clienti, in particolare quelli operanti in settori regolamentati (come finanza, sanità, retail, pubblica amministrazione, ecc.), possono utilizzare Xurrent con la certezza che rispetta standard di sicurezza elevati.

- Protezione dei dati e controllo della privacy rafforzati

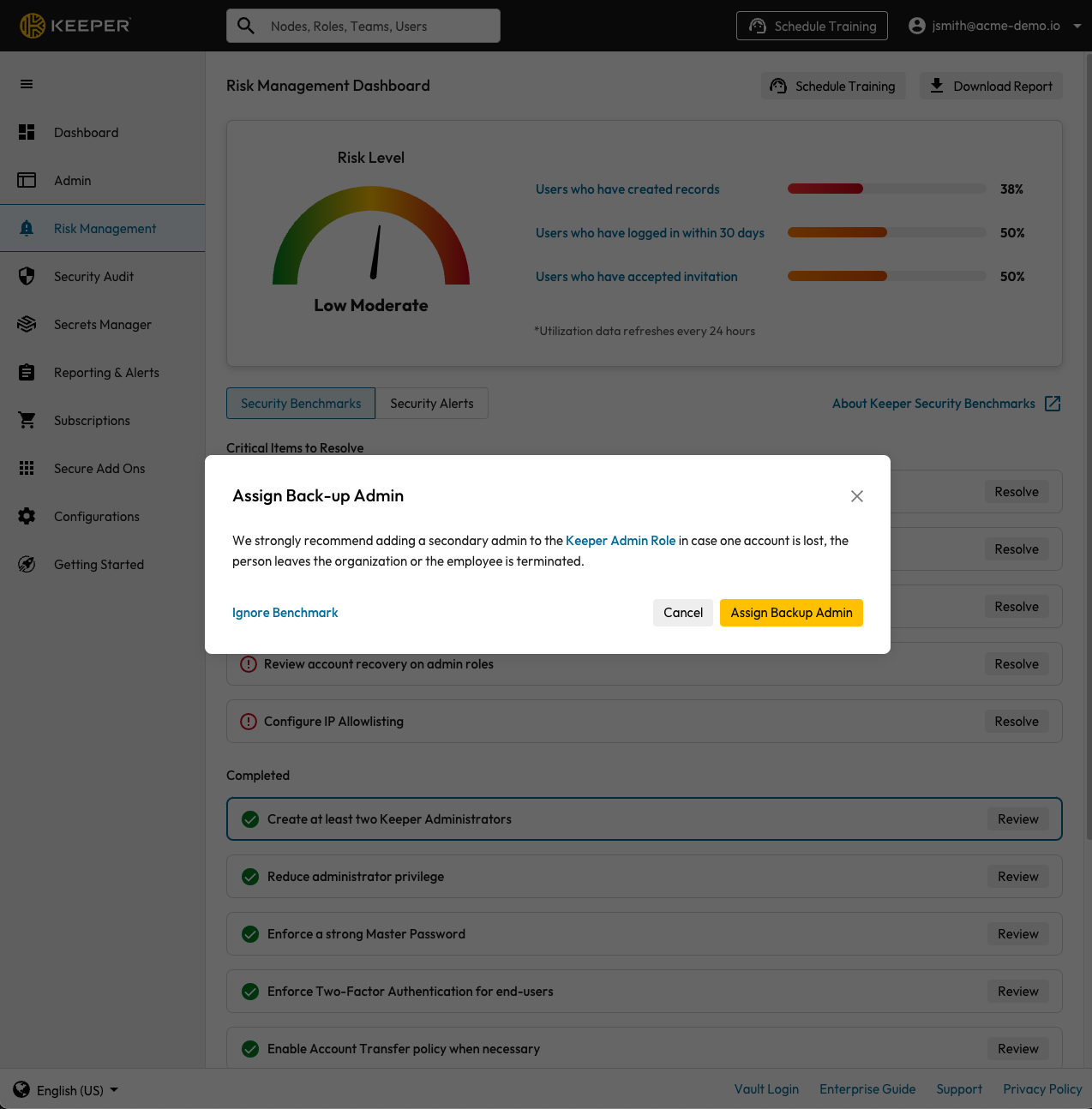

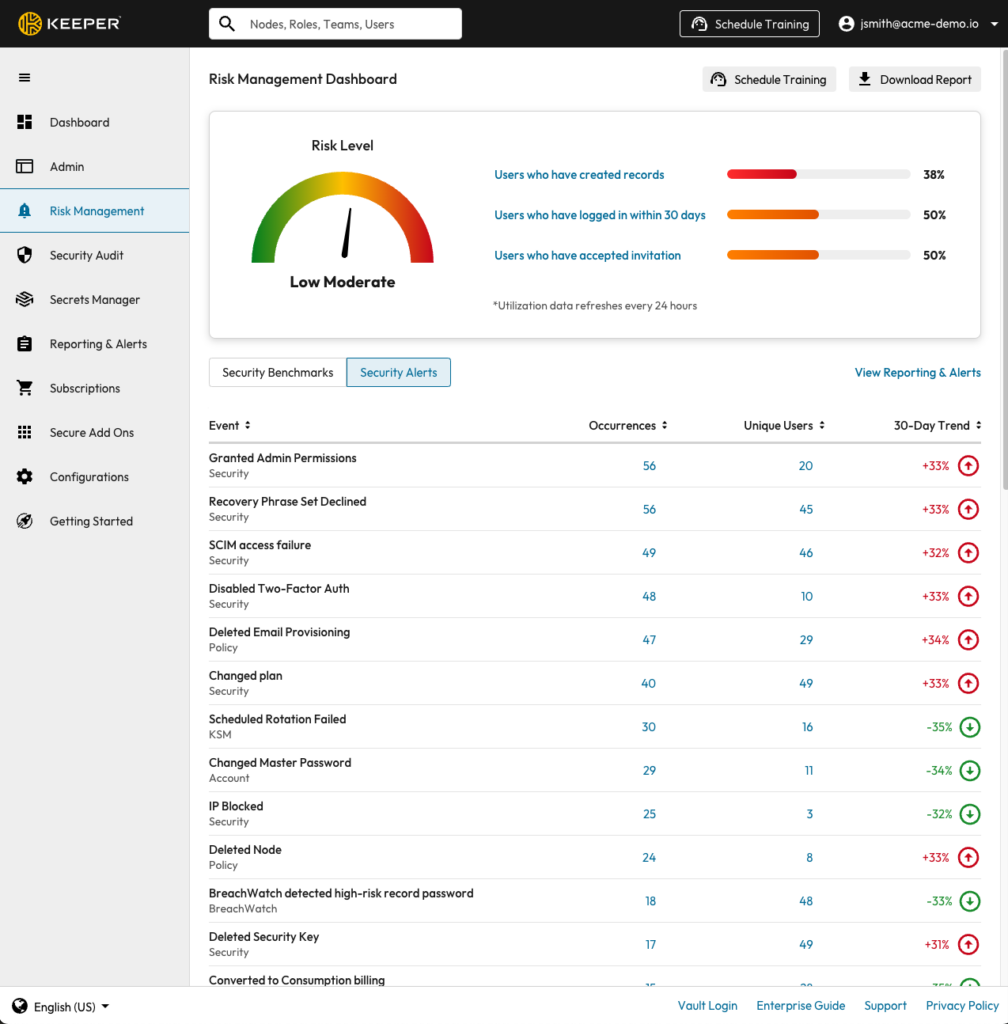

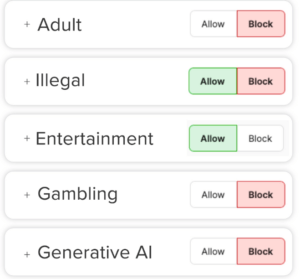

Poiché C5 è allineato con il GDPR europeo e con altre normative rigorose, i clienti Xurrent possono contare su integrità dei dati, riservatezza e disponibilità elevate. Ciò include controlli per crittografia, gestione degli accessi, logging e monitoraggio, per garantire la sicurezza dei dati.

Nota: La funzionalità BYOK in Xurrent è un elemento chiave che supporta questa attestazione.

- Gestione semplificata del rischio e della compliance

L’attestazione C5 costituisce una validazione affidabile dei controlli di sicurezza: per i clienti ciò significa meno oneri nella valutazione della sicurezza dei fornitori certificati C5.

- Maggiore fiducia e trasparenza

Grazie all’impegno di Xurrent per la trasparenza e la documentazione in ambito sicurezza, l’allineamento al framework C5 offre ai clienti e potenziali clienti una visibilità chiara e coerente sulle misure di sicurezza adottate, riducendo anche i rischi legati a terze parti.

- Continuità operativa e gestione degli incidenti potenziate

Xurrent è riconosciuta per la gestione semplificata degli incidenti. Con l’attestazione C5, i clienti possono avere ancora più fiducia nella disponibilità del servizio e in una minore esposizione a interruzioni.

- Allineamento agli standard internazionali di sicurezza

Molti clienti Xurrent operano su scala internazionale. L’attestazione C5 dimostra l’impegno di Xurrent a rispettare le normative europee e internazionali. Il framework C5 è inoltre compatibile con altri standard internazionali come ISO 27001, SOC 2 Type II e FedRAMP.

La sicurezza è una priorità assoluta per Xurrent

Siamo pienamente impegnati nella sicurezza, protezione e privacy dei dati.

Come sottolineato in questo documento, la protezione dei dati dei nostri clienti è la priorità operativa n.1. È fondamentale sia per il successo dei nostri clienti che per il nostro.

L’attestato C5 certifica che un auditor esterno ha verificato che i controlli di sicurezza di Xurrent sono stati progettati e implementati correttamente per soddisfare i criteri di conformità del cloud computing (C5).

I clienti di Xurrent possono concentrarsi sul proprio business con la tranquillità di avere alle spalle una piattaforma ITSM conforme e sicura.

Abbiamo fatto il lavoro duro per rispettare questi rigorosi requisiti di sicurezza, così tu puoi fare ciò che sai fare meglio: far crescere la tua attività.

Fonte: Xurrent