Keeper è lieta di annunciare due importanti aggiornamenti dell’app per iOS: il supporto delle chiavi di sicurezza hardware plug-in USB-C e una nuova impostazione per gestire la frequenza dell’autenticazione a due fattori (2FA). Queste novità rafforzano il nostro impegno nel fornire soluzioni di sicurezza all’avanguardia garantendo al contempo un’esperienza utente impeccabile.

Estensione del supporto per le chiavi di sicurezza con compatibilità USB-C

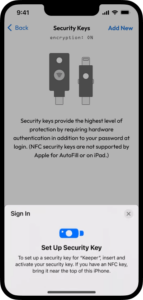

Con la transizione di Apple ai connettori USB-C, Keeper ha aggiornato l’app iOS per supportare le chiavi di sicurezza hardware utilizzando il framework delle chiavi di sicurezza di Apple. Questo aggiornamento mantiene il supporto per le chiavi NFC e Lightning consentendo al contempo agli utenti di proteggere i loro account utilizzando una gamma più ampia di dispositivi conformi a FIDO2, tra cui:

- Chiavi USB-C

- Chiavi compatibili con NFC

- Chiavi compatibili con Lightning

Sono supportate opzioni molto diffuse come l’NFC YubiKey 5Ci e la chiave di sicurezza Google Titan, consentendo di ottimizzare la procedura di configurazione e utilizzo delle chiavi di sicurezza. Grazie a questi miglioramenti, gli utenti possono contare su una solida sicurezza oltre che sulla compatibilità delle chiavi di sicurezza su più dispositivi Apple.

Per iniziare, assicurati di utilizzare l’ultima versione di Keeper su iOS. Leggi la nostra documentazione sulle chiavi di sicurezza FIDO2 WebAuthn qui.

Note: sebbene le chiavi di sicurezza NFC siano compatibili con gli iPhone, al momento non sono supportate da Apple sugli iPad. Inoltre, anche se gli utenti possono nella maggior parte dei casi accedere direttamente all’estensione KeeperFill per iOS con la loro chiave di sicurezza, per via delle limitazioni di Apple, alcuni utenti che non utilizzano iOS 18 potrebbero riscontrare dei problemi.

Nuova impostazione 2FA per una maggiore flessibilità

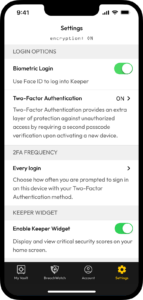

Sappiamo bene quanto sia importante trovare il giusto equilibrio tra sicurezza e praticità, ed è per questo che abbiamo introdotto l’impostazione Frequenza 2FA nell’app iOS, consentendoti di avere un maggiore controllo sulla frequenza con cui ricevi le richieste di autenticazione a due fattori.

Per personalizzare la frequenza della richiesta di 2FA, vai al menu delle impostazioni, seleziona Frequenza 2FA e scegli una delle seguenti opzioni:

- Ogni accesso: massima sicurezza con una richiesta a ogni accesso

- Ogni 12 ore o Ogni 24 ore: un’opzione equilibrata per gli accessi frequenti

- Ogni 30 giorni: solo per i dispositivi di cui ti fidi e che sono sempre al sicuro

- Non chiedere più su questo dispositivo: salta le richieste fino a quando non modificherai questa impostazione

Attivando la 2FA sul tuo account, Keeper applicherà sempre l’autenticazione a più fattori sui nuovi dispositivi. La funzione Frequenza 2FA consente a un dispositivo noto con una sessione attiva di regolare la frequenza delle richieste. Questa nuova funzione personalizzabile ti consente di personalizzare la tua esperienza 2FA a seconda delle tue esigenze di sicurezza e dei tuoi pattern di utilizzo. Leggi la nostra documentazione qui.

Proteggiti con Keeper

Keeper si impegna ad aggiornare continuamente la propria piattaforma per renderla più comoda e sicura e questi ultimi aggiornamenti contribuiscono a migliorare entrambe le cose per gli utenti iOS. Tuttavia, la nostra piattaforma è accessibile anche da tutti i dispositivi e browser, quindi assicuratevi di avere Keeper installato su ogni dispositivo.

Fonte: Keeper Security