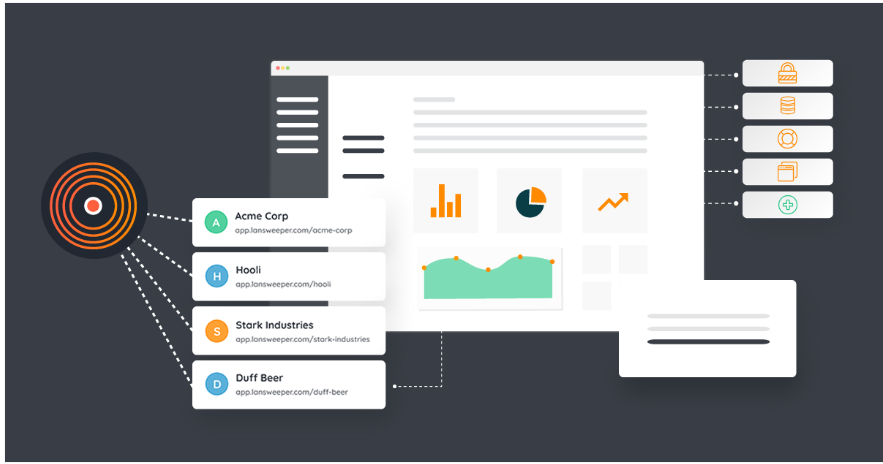

Grazie a un unico portale di facile utilizzo per l’intera azienda e per tutti i suoi clienti, l’erogazione del servizio è migliorata in modo significativo.

“Il nostro service delivery è migliorato in modo significativo ora che tutti i processi sono gestiti in 4me. I workflows efficienti e facili da gestire, il service catalog ben progettato come unico punto di contatto (single point of contact) e il configuration management database sono stati fondamentali e hanno fatto la differenza.”

“Inoltre, grazie alla visibilità e alla reportistica di 4me, ora abbiamo molte più informazioni e un maggiore controllo; è più facile capire cosa sta accadendo e apportare le dovute modifiche. E grazie alla funzionalità di monitoraggio dei costi di servizio, abbiamo una conoscenza accurata dei costi dei processi”.

Raffaella Ciampini, Quality Assurance Specialist presso WESTPOLE ITALIA

L’implementazione è avvenuta in collaborazione con il partner italiano di riferimento di 4me, C.H. Ostfeld Servizi, che ha garantito che 4me fosse implementato senza problemi e rispondesse a tutte le esigenze di WESTPOLE.

Leggi la success story

Fonte: 4me